6. プラットフォーム連携要件

6.1. MSTG-PLATFORM-1

アプリは必要となる最低限のパーミッションのみを要求している。

iOS はすべてのサードパーティアプリを非特権モバイルユーザの下で実行させる。各アプリは固有のホームディレクトリを持ち、サンドボックス化されているため、保護されたシステムリソースや、システムまたは他のアプリによって保存されたファイルにアクセスすることができない。これらの制限は、サンドボックスポリシー(別名:プロファイル)を介して実装され、カーネル拡張を介して Trusted BSD (MAC) Mandatory Access Control Framework によって強制される。iOS は、コンテナと呼ばれるすべてのサードパーティアプリに汎用サンドボックスプロファイルを適用する。保護されたリソースやデータ(一部はアプリの機能としても知られている)へのアクセスは可能ですが、 entitlements として知られる特別な許可によって厳密に制御されている。

一部の権限は、アプリの開発者が設定でき(データ保護や Keychain シェアなど)、インストール後に直接有効になる。しかし、他のものについては、アプリが保護されたリソースに初めてアクセスしようとしたときなどに、ユーザに明示的に問い合わせることになる。例えば:

Bluetooth 周辺機器

カレンダーデータ

カメラ

連絡先

Health sharing

Health updating

ホームキット

位置情報

マイク

モーション

音楽とメディアライブラリ

写真

リマインダー

Siri

音声認識

TV プロバイダー

Apple はユーザのプライバシーを保護し、パーミッションを求める方法を明確にするよう促しているが、それでも、アプリが明白でない理由で多くのパーミッションを要求することがある。

カメラ、写真、カレンダーデータ、モーション、連絡先、音声認識などの一部の権限は、アプリがそのタスクを実行するために必要であるかどうかが明らかであるため、確認するのはかなり簡単なはずである。許可された場合、アプリは「カメラロール」(写真を保存するためのiOSのシステム全体のデフォルトの場所)内のすべてのユーザの写真にアクセスすることができる写真権限について、次の例のとおりとする。

典型的な QR コードスキャンアプリは、機能するために明らかにカメラを必要とするが、同様に写真の許可を要求している可能性がある。ストレージが明示的に必要な場合、撮影される写真の機密性によっては、これらのアプリはアプリのサンドボックスストレージを使用して、他のアプリ(写真の許可を持つ)がアクセスするのを避ける方がよい。機密データの保存に関する詳細については、「Data Storage on iOS」の章を参照してください。

アプリによっては、写真のアップロードが必要なものもある(プロフィール写真など)。最近の iOS のバージョンでは、 UIImagePickerController (iOS 11+) やそれに代わる PHPickerViewController (iOS 14+) などの新しい API が導入されている。これらの API はアプリとは別のプロセスで実行される。これらを使用すると、アプリは「カメラロール」全体ではなく、ユーザが選択した画像にのみ読み取り専用でアクセスすることができるようになる。これは、不要なパーミッションのリクエストを避けるためのベストプラクティスと考えられている。

Bluetooth や位置情報のようなその他の許可は、より詳細な検証手順を必要とする。これらはアプリが適切に機能するために必要かもしれませんが、これらのタスクで扱われるデータは適切に保護されていないかもしれない。詳細といくつかの例については、以下の「静的解析」セクションの「ソースコードインスペクション」および「動的解析」セクションを参照。

機密性の高いデータを収集したり、単純に扱う場合(例えばキャッシュ)、アプリは、ユーザがそのデータを制御できるように、例えばアクセスを取り消したり削除できるような適切なメカニズムを提供する必要がある。しかし、機密データは保存やキャッシュされるだけでなく、ネットワーク経由で送信されることもある。どちらの場合も、アプリが適切なベストプラクティス(この場合、適切なデータ保護と転送セキュリティを実装すること)に従っていることを確認する必要がある。このようなデータを保護する方法についての詳細は、「Network APIs」の章を参照する。

このように、アプリの機能と権限の使用は、ほとんどが個人データの取り扱いを伴うため、ユーザのプライバシーを保護することが重要である。詳しくは、 Apple Developer Documentation の "Protecting the User's Privacy" と "Accessing Protected Resources" の記事を参照。

参考資料

ルールブック

6.1.1. Device Capabilities

Device capabilities は、互換性のあるデバイスのみが一覧表示され、アプリのダウンロードが許可されるようにするために、App Store によって使用される。この機能は、アプリの Info.plist ファイルの UIRequiredDeviceCapabilities キーで指定される。

<key>UIRequiredDeviceCapabilities</key>

<array>

<string>armv7</string>

</array>

典型的に armv7 は、アプリが armv7 命令セット専用にコンパイルされていること、または 32/64 ビットのユニバーサルアプリであることを意味する。

例えば、あるアプリが動作するために完全に NFC に依存している場合がある(例えば、「 NFC タグリーダー」アプリ)。アーカイブされた iOS Device Compatibility Reference によると、NFC は iPhone 7 (および iOS11 )からしか利用できません。開発者は、nfc device capability を設定することで、すべての非互換デバイスを除外したいと思うかもしれない。

テストに関しては、 UIRequiredDeviceCapabilities は 、アプリがいくつかの特定のリソースを使用していることを示す単なる表示と考えることができる。 app capabilities に関連する entitlements とは異なり、Device Capabilities は、保護されたリソースに対するいかなる権利またはアクセス権も付与しない。そのためには、各機能に追加の設定手順が必要になる場合がある。

例えば、BLE がアプリのコア機能である場合、Apple の Core Bluetooth Programming Guide は、考慮すべきさまざまな事柄を説明している。

BLE 非対応端末のアプリダウンロードを制限するために、Bluetooth-le device capability を設定することができる。

BLE のバックグラウンド処理 が必要な場合は、bluetooth-peripheralやbluetooth-central(いずれも UIBackgroundModes )などのアプリ機能を追加する必要がある。

しかし、これだけではまだアプリが Bluetooth 周辺機器にアクセスするには不十分で、NSBluetoothPeripheralUsageDescription キーが Info.plist ファイルに含まれていなければならず、つまりユーザが積極的に許可を与える必要がある。詳細は、以下の「Info.plist ファイル内の目的文字列」を参照。

参考資料

6.1.2. Entitlements

entitlements とは、アプリに署名されたキーと値のペアで、 UNIX user ID のような実行時の要因を超えた認証を可能にする。 entitlements はデジタル署名されているため、変更することはできない。 entitlements は、システムアプリやデーモンで広く使用されており、他のプロセスでは root として実行する必要がある特定の特権操作を実行することができる。これは、侵害されたシステムアプリやデーモンによる特権昇格の可能性を大幅に低減する。

多くの entitlements は、Xcode target editor の "Summary" タブを使用して設定することができる。他の entitlements は、ターゲットの entitlements プロパティリストファイルを編集する必要があるか、アプリを実行するために使用される iOS プロビジョニングプロファイルから継承される。

Entitlement Sources : アプリのコード署名に使用されるプロビジョニングプロファイルに埋め込まれた entitlements で、以下のもので構成されている。

Xcode プロジェクトの target Capabilities タブで定義された機能 and/or 。

証明書、ID、およびプロファイルのウェブサイトの Identifiers セクションで構成される、アプリの App ID で有効なサービス。

プロファイル生成サービスによって注入されるその他の entitlements。

signing entitlements ファイルからの Entitlements。

アプリの署名

アプリに埋め込まれたプロビジョニングプロファイル

Apple Developer Documentation にも説明がある。

コード署名の間、アプリの有効な Capabilities/Services に対応する entitlement は、Xcode がアプリに署名するために選んだプロビジョニングプロファイルから、アプリの署名に転送される。

プロビジョニングプロファイルは、ビルド中にアプリのバンドルに埋め込まれる( embedded.mobileprovision )。

Xcode の "Build Settings" タブの "Code Signing Entitlements" セクションの Entitlements は、アプリの署名に転送される。

例えば、「 Default Data Protection 」 capability を設定したい場合、Xcode の「 Capabilities 」タブで、Data Protection を有効にする必要がある。 これは、デフォルト値 NSFileProtectionComplete を持つ com.apple.developer.default-data-protection entitlement として、Xcode によって <appname>.entitlements ファイルに直接書き込まれる。IPA では、embedded.mobileprovision に次のように記述されている。

<key>Entitlements</key>

<dict>

...

<key>com.apple.developer.default-data-protection</key>

<string>NSFileProtectionComplete</string>

</dict>

HealthKit のような他の機能については、ユーザに許可を求める必要があるため、 entitlement を追加するだけでは不十分で、アプリの Info.plist ファイルに特別なキーと文字列を追加する必要がある。

次のセクションでは、これらのファイルについて詳しく説明し、それらを使用して静的および動的解析を実行する方法について説明する。

参考資料

ルールブック

6.1.3. 静的解析

iOS 10 以降、パーミッションの検査が必要なのは主にこの部分である。

Info.plist ファイル内の目的文字列

Code Signing Entitlements ファイル

埋め込み型プロビジョニングプロファイル

コンパイルされたアプリバイナリに埋め込まれた Entitlements

ソースコードの検査

参考資料

ルールブック

6.1.3.1. Info.plist ファイル内の目的文字列

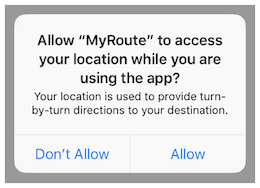

目的文字列または_使用説明文字列_は、保護されたデータまたはリソースへのアクセス許可を要求する際に、システムの許可要求アラートでユーザに提示されるカスタムテキストである。

iOS 10 以降でリンクする場合、開発者はアプリの Info.plist ファイルに目的文字列を含めることが要求される。そうしないと、アプリが保護されたデータやリソースにアクセスしようとしたときに、対応する目的文字列がない場合、アクセスに失敗し、アプリがクラッシュする可能性もある。

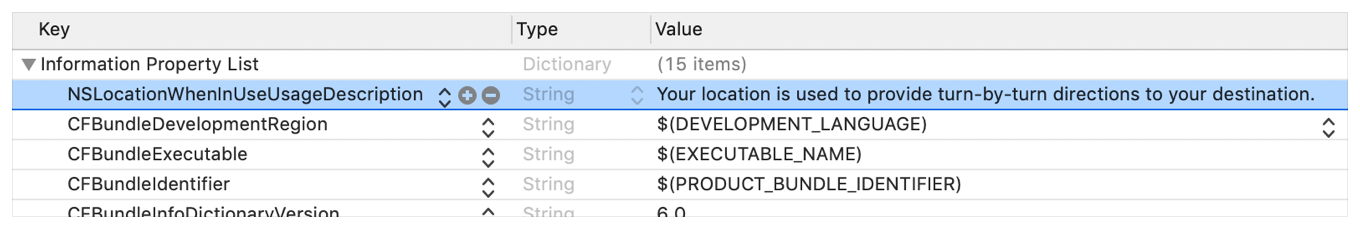

オリジナルのソースコードがある場合は、Info.plist ファイルに含まれるパーミッションを確認することができる。

Xcode でプロジェクトを開く。

Info.plist ファイルをデフォルトのエディタで開き、"Privacy -"で始まるキーを検索してください。

右クリックして「 Show Raw Keys/Values 」を選択すると、生の値を表示するように切り替えることができる(この方法では、例えば「 Privacy - Location When In Use Usage Description 」は「 NSLocationWhenInUseUsageDescription 」に変わる)。

IPA のみを持っている場合。

IPA を解凍する。

Info.plist は、Payload /<アプリ名>.app/ Info.plist にある。

必要に応じて変換する必要がある。(例 : plutil -convert xml1 Info.plist )「 iOS 基本セキュリティテスト」の章の「 Info.plist ファイル」の項で詳しく説明されている。

すべての目的の文字列 Info.plist のキー、通常は UsageDescription で終わっているものを検査する。

<plist version="1.0">

<dict>

<key>NSLocationWhenInUseUsageDescription</key>

<string>Your location is used to provide turn-by-turn directions to your destination.</string>

CocoaKeys リファレンス で各キーの完全な説明を参照できる。

これらのガイドラインに従うと、許可が意味をなすかどうかをチェックするために、Info.plist ファイルの各エントリを評価するのが比較的簡単になる。

例えば、次の行がソリティアゲームで使用される Info.plist ファイルから抽出されたとする。

<key>NSHealthClinicalHealthRecordsShareUsageDescription</key>

<string>Share your health data with us!</string>

<key>NSCameraUsageDescription</key>

<string>We want to access your camera</string>

通常のソリティアゲームがこのようなリソースアクセスを要求するのは、おそらくカメラやユーザの健康記録にアクセスする必要がないため、疑わしいと考えるべきである。

パーミッションが意味をなすかどうかのチェックとは別に、目的文字列の分析からさらなる分析手順が導き出されるかもしない(たとえば、それらが機密データの保存に関連している場合など)。例えば、NSPhotoLibraryUsageDescription は、アプリのサンドボックスの外側にあり、他のアプリによってアクセス可能かもしれないファイルへのアクセスを与えるストレージ権限と考えることができる。この場合、機密データ(この場合は写真)がそこに保存されていないことをテストする必要がある。NSLocationAlwaysUsageDescription のような他の目的の文字列については、アプリがこのデータを安全に保存しているかどうかも考慮する必要がある。機密データを安全に保存するための詳細な情報とベストプラクティスについては、「Testing Data Storage」の章を参照。

参考資料

6.1.3.2. Code Signing Entitlements ファイル

特定の機能は、code signing entitlements ファイル (

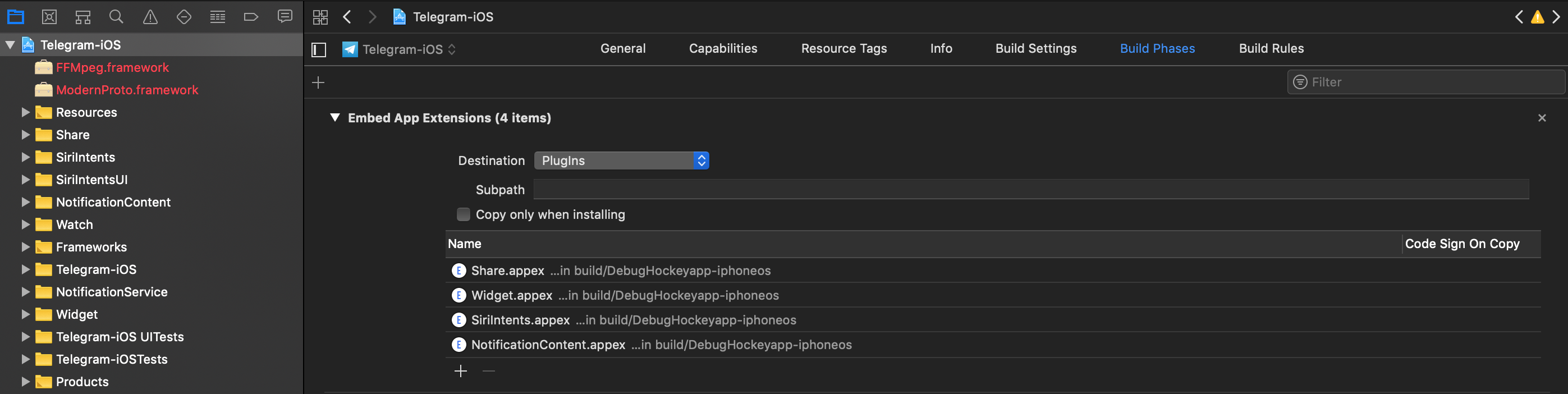

以下は、 App Groups Entitlements ( application-groups )を含む、オープンソースアプリ Telegram の entitlements ファイルの例である。

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

...

<key>com.apple.security.application-groups</key>

<array>

<string>group.ph.telegra.Telegraph</string>

</array>

</dict>

...

</plist>

上記の entitlements では、ユーザからの追加のパーミッションは必要ありません。しかし、アプリがユーザに過剰な権限を要求し、それによって情報が漏洩する可能性があるため、すべての権限を確認することはを推奨する。

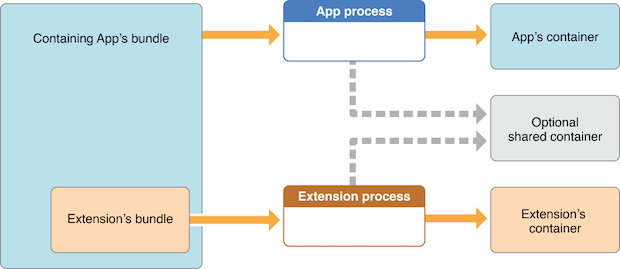

Apple Developer Documentation に記載されているように、App Groups の権限は、IPC または共有ファイルコンテナを通じて異なるアプリ間で情報を共有するために必要であり、これはデータがアプリ間で直接デバイス上で共有されることを意味する。この資格は、拡張アプリがそのアプリと情報を共有する必要がある場合にも必要がある。

共有するデータによっては、ユーザ自身による改ざんを避けるため、データを検証できるバックエンドなど、別の方法で共有する方が適切な場合がある。

参考資料

6.1.3.3. 組み込み型プロビジョニングプロファイルファイル

ソースコードがない場合、IPA を分析し、通常、ルートアプリバンドルフォルダ(Payload/<アプリ名>.app/)に embedded.mobileprovision という名前で存在する埋め込みプロビジョニングプロファイルを内部から検索する必要がある。

このファイルは .plist ではなく、Cryptographic Message Syntax を使用してエンコードされている。macOS では、次のコマンドを使用して、埋め込みプロビジョニングプロファイルの entitlements を検査することができる。

security cms -D -i embedded.mobileprovision

そして、Entitlements キーリージョン(<key>Entitlements</key>)を検索する。

参考資料

6.1.3.4. コンパイルされたアプリのバイナリに埋め込まれた entitlements

アプリの IPA や、ジェイルブレイクしたデバイスにインストールされたアプリしか持っていない場合、通常.entitlementsファイルを見つけることができない。これは、 embedded.mobileprovision ファイルの場合もありえる。それでも、アプリのバイナリから entitlements のプロパティリストを自分で抽出することができるはずである(これは、「iOS Basic Security Testing」の章の「Acquiring the App Binary」のセクションで説明したように、以前に取得したことがある)。

以下の手順は、暗号化されたバイナリをターゲットにしている場合でも動作するはず。何らかの理由でうまくいかない場合、例えば Clutch( iOS のバージョンと互換性がある場合)、frida-ios-dump などを使ってアプリを復号し、抽出する必要がある。

アプリのバイナリから Entitlements Plist を抽出する

アプリのバイナリがコンピュータにある場合、binwalk を使ってすべての XML ファイル (-y=xml) を抽出 (-e) するいうのも一つの方法である。

$ binwalk -e -y=xml ./Telegram\ X

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

1430180 0x15D2A4 XML document, version: "1.0"

1458814 0x16427E XML document, version: "1.0"

あるいは、 radare2 ( -qc で静かに 1 コマンド実行して終了)を使って、アプリバイナリー( izz )上の「 PropertyList 」を含むすべての文字列( ~ PropertyList )を検索することができる。

$ r2 -qc 'izz~PropertyList' ./Telegram\ X

0x0015d2a4 ascii <?xml version="1.0" encoding="UTF-8" standalone="yes"?>\n<!DOCTYPE plist PUBLIC

"-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">\n<plist version="1.0">

...<key>com.apple.security.application-groups</key>\n\t\t<array>

\n\t\t\t<string>group.ph.telegra.Telegraph</string>...

0x0016427d ascii H<?xml version="1.0" encoding="UTF-8"?>\n<!DOCTYPE plist PUBLIC

"-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">\n<plist version="1.0">\n

<dict>\n\t<key>cdhashes</key>...

どちらの場合も ( binwalk または radare2 ) 同じ 2 つの plist ファイルを抽出することができた。最初のファイル ( 0x0015d2a4 ) を見てみると、 Telegram から元の entitlements ファイルを完全に復元できていることがわかる。

注意:strings コマンドはこの情報を見つけることができないので、ここでは役に立ちません。バイナリ上で直接 grep を -a フラグ付きで使うか、 radare2 (izz)/rabin2 (-zz) を使うのがよいでしょう。

ジェイルブレイクしたデバイスのアプリバイナリにアクセスする場合(例: SSH 経由)、 -a 、 --text フラグで grep を使用できる(すべてのファイルを ASCII テキストとして扱う)。

$ grep -a -A 5 'PropertyList' /var/containers/Bundle/Application/

15E6A58F-1CA7-44A4-A9E0-6CA85B65FA35/Telegram X.app/Telegram\ X

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>com.apple.security.application-groups</key>

<array>

...

-A num, --after-context=num のフラグで、表示する行数を増やしたり減らしたりできる。上記で紹介したようなツールも、ジェイルブレイクした iOS デバイスにインストールされているのであれば、利用してもよい。

この方法は、アプリのバイナリがまだ暗号化されている場合でも動作する可能性がある(いくつかの App Store アプリに対してテストされている)。

参考資料

6.1.3.5. ソースコードインスペクション

<appname>.entitlements ファイルと Info.plist ファイルをチェックした後、要求されたパーミッションと割り当てられた機能がどのように使用されるかを確認する。これには、ソースコードのレビューで十分である。ただし、オリジナルのソースコードを持っていない場合、アプリをリバースエンジニアリングする必要があるかもしれないため、パーミッションの使用を検証することは特別に難しいかもしれない。進め方の詳細については、「動的解析」を参照。

ソースコードレビューを行う際には、以下の点に注意する必要がある。

Info.plist ファイル内の目的文字列とプログラム上の実装が一致しているかどうか。

登録された機能が機密情報を漏らさないように使用されているかどうか。

ユーザは「設定」によっていつでもパーミッションを付与したり取り消したりすることができるため、通常、アプリは機能にアクセスする前にその権限の状態を確認する。これは、保護されたリソースへのアクセスを提供する多くのシステムフレームワークで利用可能な専用のAPIを使用して行うことができる。

Apple Developer Documentation を参考にできる。例えば

Bluetooth: CBCentralManager クラスのstateプロパティは、Bluetooth 周辺機器を使用するためのシステム認証の状態を確認するために使用される。

位置情報: CLLocationManager のメソッドを検索する。例: locationServicesEnabled 。

func checkForLocationServices() { if CLLocationManager.locationServicesEnabled() { // Location services are available, so query the user’s location. } else { // Update your app’s UI to show that the location is unavailable. } }

一覧は、 "Determining a Availability of Location Services" (Apple Developer Documentation) の表 1 を参照。

これらの API を使用するアプリケーションを検索し、API から取得されるかもしれない機密データがどうなるかをチェックする。例えば、ネットワーク上で保存または転送される可能性があり、その場合、適切なデータ保護と転送セキュリティを追加で検証する必要がある。

参考資料

6.1.4. 動的解析

静的解析の助けを借りて、すでに使用されている許可とアプリ機能のリストがあるはず。しかし、「ソースコードインスペクション」で述べたように、オリジナルのソースコードがない場合、これらの権限やアプリの機能に関連する機密データや API を発見することは困難な作業となる可能性がある。動的解析は、静的解析を反復するためのインプットを得るために役立つ。

以下に紹介するようなアプローチに従うと、前述の機密データや API を発見するのに役立つはず。

静的解析で特定された権限/能力のリスト(例: NSLocationWhenInUseUsageDescription )を検討する。

それらを、対応するシステムフレームワーク(例: Core Location )で利用可能な専用 API にマッピングする。これには、 Apple Developer Documentation を使用することができる。

それらの API (例えば CLLocationManager )のクラスや特定のメソッドを、例えば frida-trace を使用してトレースする。

関連する機能(例えば「位置情報を共有する」)にアクセスしている間、アプリによって実際に使用されているメソッドを特定する。

それらのメソッドのバックトレースを取得し、コールグラフを作成する。

すべてのメソッドが特定されたら、この知識を使ってアプリをリバースエンジニアリングし、データがどのように処理されるかを調べることができる。そうしているうちに、プロセスに関わる新しいメソッドが見つかるかもしれない。それを再び上記のステップ 3 に送り、静的解析と動的解析を繰り返し行う。

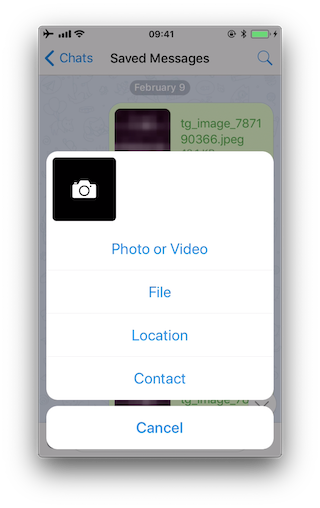

次の例では、Telegram を使ってチャットから共有ダイアログを開き、 frida-trace でどのメソッドが呼び出されているかを確認する。

まず、Telegram を起動し、文字列 "authorizationStatus" にマッチするすべてのメソッドのトレースを開始する( CLLocationManager 以外の多くのクラスがこのメソッドを実装しているため、これは一般的なアプローチとなる)。

frida-trace -U "Telegram" -m "*[* *authorizationStatus*]"

-U は、 USB デバイスに接続する。-m は、Objective-C のメソッドをトレースに含める。グロブパターンを使用することができる(例えば、「*」 ワイルドカードを使用して、-m "*[* *authorizationStatus*]"」は、「『 authorizationStatus 』を含む任意のクラスの任意の Objective-C メソッドを含める」ことを意味する)。詳細は frida-trace -h と入力する。

ここで、共有ダイアログを開く。

以下の方法が表示される。

1942 ms +[PHPhotoLibrary authorizationStatus]

1959 ms +[TGMediaAssetsLibrary authorizationStatusSignal]

1959 ms | +[TGMediaAssetsModernLibrary authorizationStatusSignal]

Location をクリックすると、別のメソッドがトレースされる。

11186 ms +[CLLocationManager authorizationStatus]

11186 ms | +[CLLocationManager _authorizationStatus]

11186 ms | | +[CLLocationManager _authorizationStatusForBundleIdentifier:0x0 bundle:0x0]

戻り値やバックトレースなど、より多くの情報を得るには、 frida-trace の自動生成されたスタブを使用する。以下の JavaScript ファイルに以下の修正を加える(パスはカレントディレクトリからの相対パス)。

// __handlers__/__CLLocationManager_authorizationStatus_.js

onEnter: function (log, args, state) {

log("+[CLLocationManager authorizationStatus]");

log("Called from:\n" +

Thread.backtrace(this.context, Backtracer.ACCURATE)

.map(DebugSymbol.fromAddress).join("\n\t") + "\n");

},

onLeave: function (log, retval, state) {

console.log('RET :' + retval.toString());

}

位置情報をもう一度クリックすると、さらに詳細な情報が表示される。

3630 ms -[CLLocationManager init]

3630 ms | -[CLLocationManager initWithEffectiveBundleIdentifier:0x0 bundle:0x0]

3634 ms -[CLLocationManager setDelegate:0x14c9ab000]

3641 ms +[CLLocationManager authorizationStatus]

RET: 0x4

3641 ms Called from:

0x1031aa158 TelegramUI!+[TGLocationUtils requestWhenInUserLocationAuthorizationWithLocationManager:]

0x10337e2c0 TelegramUI!-[TGLocationPickerController initWithContext:intent:]

0x101ee93ac TelegramUI!0x1013ac

CLLocationManager authorizationStatus] が 0x4 ( CLAuthorizationStatus.authorizedWhenInUse を返し、 +[ TGLocationUtils requestWhenInUserLocationAuthorizationWithLocationManager :] から呼び出されたことが分かる。前述したように、アプリをリバースエンジニアリングする際に、このような情報をエントリポイントとして使用し、そこから動的解析のための入力(クラスやメソッドの名前など)を取得し続けることができるかもしれない。

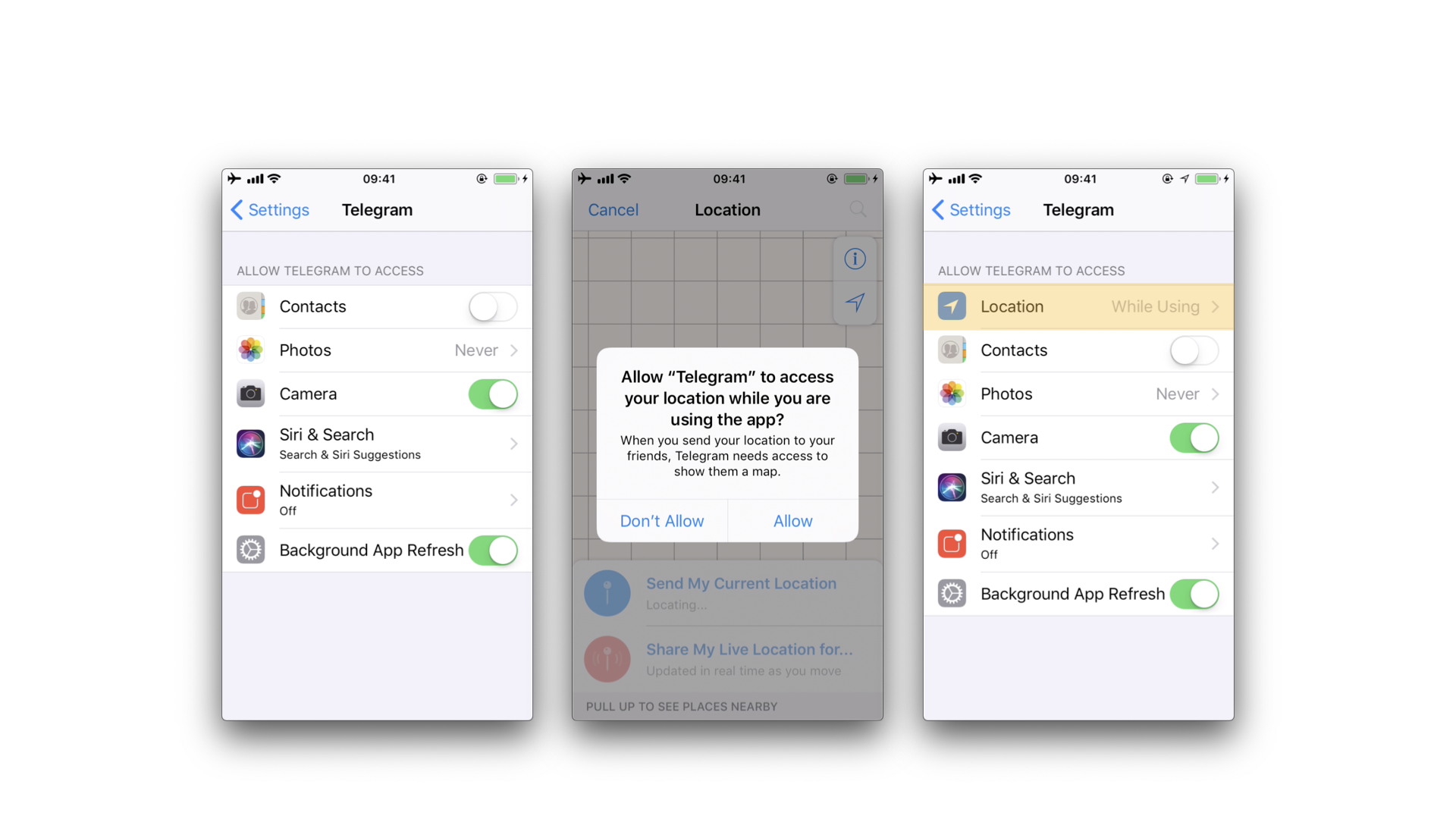

次に、iPhone/iPad を使用する際、「設定」を開き、興味のあるアプリが見つかるまでスクロールダウンすることで、いくつかのアプリのパーミッションの状態を視覚的に調査する方法がある。それをクリックすると、「 ALLOW APP_NAME TO ACCESS 」画面が表示される。しかし、すべての許可がまだ表示されていない可能性がある。その画面に表示されるためには、それらをトリガーする必要がある。

例えば、先ほどの例では、初めてアクセス許可ダイアログを表示するまで、「ロケーション」の項目は表示されない。一度許可すると、アクセスを許可したかどうかに関係なく、「ロケーション」の項目が表示されるようになる。

参考資料

6.1.5. ルールブック

6.1.5.1. permission のリクエスト方法(必須)

ユーザのリソースへアクセスするためには、ユーザの許可を得なければならない。 そのための手段として、permission リクエスト時にOS標準のアラートに説明文を乗せることが必要になる。 説明文は plist に記載し、適切なタイミング(カメラを使用する画面の直前など)で許可のリクエストを処理するソースを書く必要がある。 アプリ開始直後で不必要に許可をリクエストすることはしない。

permission の plist 記載:

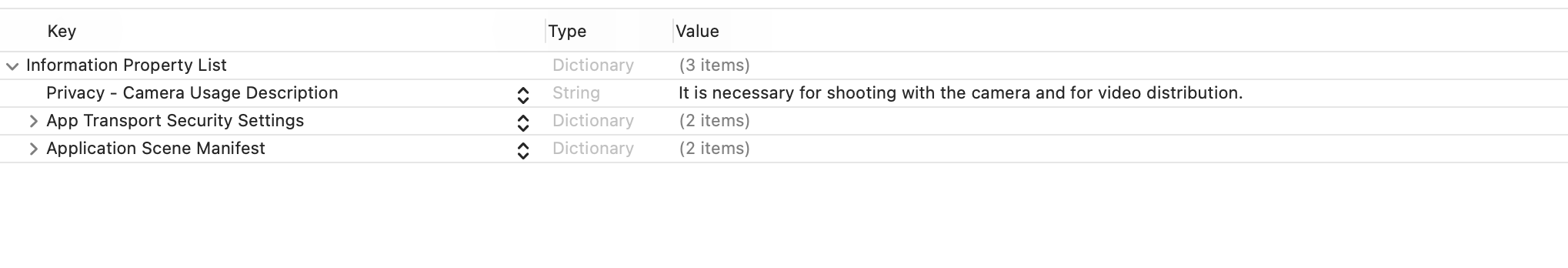

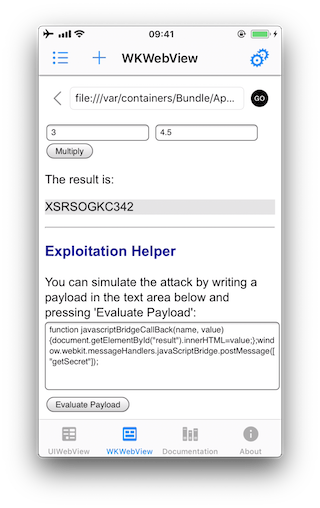

図 6.1.5.1.1 カメラの permission 追加

plist の自動生成 xml:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>NSCameraUsageDescription</key>

<string>It is necessary for shooting with the camera and for video distribution.</string>

<key>NSAppTransportSecurity</key>

<dict>

<key>NSAllowsArbitraryLoads</key>

<true/>

<key>NSAllowsArbitraryLoadsForMedia</key>

<true/>

</dict>

<key>UIApplicationSceneManifest</key>

<dict>

<key>UIApplicationSupportsMultipleScenes</key>

<false/>

<key>UISceneConfigurations</key>

<dict>

<key>UIWindowSceneSessionRoleApplication</key>

<array>

<dict>

<key>UISceneConfigurationName</key>

<string>Default Configuration</string>

<key>UISceneDelegateClassName</key>

<string>$(PRODUCT_MODULE_NAME).SceneDelegate</string>

<key>UISceneStoryboardFile</key>

<string>Main</string>

</dict>

</array>

</dict>

</dict>

</dict>

</plist>

カメラの許可チェックとリクエスト処理:

import Foundation

import AVFoundation

class CameraHelper {

func request(completion: @escaping (Bool) -> Void) {

let status = AVCaptureDevice.authorizationStatus(for: .video)

switch status {

case .authorized:

completion(true)

case .denied:

completion(false)

case .notDetermined: ()

AVCaptureDevice.requestAccess(for: .video) { granted in

completion(granted)

}

case .restricted:

completion(false)

@unknown default:

// not support case

()

}

}

}

これに違反する場合、以下の可能性がある。

不要なパーミッションを要求すると、意図しないデータが漏洩する可能性がある。

6.1.5.2. 写真にアクセスするための設定(必須)

アルバムから写真を取得する際には PhotosUI ライブラリの中にある PHPickerViewController を使用すると、permission の確認を行わずにユーザが画像選択する画面が表示できる。 ユーザが選んだ写真以外の取得が必要でない限りこちらを選択すべきである。

アルバムに PHPickerViewController 経由で画像選択する方法:

import PhotosUI

class PViewController: UIViewController,PHPickerViewControllerDelegate {

var selectedImages: [UIImage] = []

override func viewDidLoad() {

super.viewDidLoad()

}

func makeViewContoroller() {

var configuration = PHPickerConfiguration()

configuration.selectionLimit = 36 // 選択上限。0にすると無制限に。

configuration.filter = .images // 取得できるメディアの種類。

let picker = PHPickerViewController(configuration: configuration)

picker.delegate = self

present(picker, animated: true)

}

func picker(_ picker: PHPickerViewController, didFinishPicking results: [PHPickerResult]) {

for image in results {

image.itemProvider.loadObject(ofClass: UIImage.self) { (selectedImage, error) in

guard let wrapImage = selectedImage as? UIImage else {

return

}

self.selectedImages.append(wrapImage)

}

}

}

}

これに違反する場合、以下の可能性がある。

不要なパーミッションを要求すると、意図しないデータが漏洩する可能性がある。

6.1.5.3. 適切なデータ保護と転送セキュリティを実装(必須)

ネットワーク経由でデータを送信する場合。iOS の ATS を有効にすること。

ルールブック

これに違反する場合、以下の可能性がある。

意図しないデータが漏洩する可能性がある。

6.1.5.4. iOS 10 以降、パーミッションの記載が必要な項目(必須)

plist に パーミッションとして記載が必要になる操作と、それに紐づくキーを以下に示す。

NSAppleMusicUsageDescription メディアライブラリへのアクセス

NSCalendarsUsageDescription カレンダーへのアクセス

NSContactsUsageDescription 連絡先へのアクセス

NSPhotoLibraryUsageDescription フォトライブラリへのアクセス

NSRemindersUsageDescription リマインダーへのアクセス

NSCameraUsageDescription カメラへのアクセス

NSMicrophoneUsageDescription マイクへのアクセス

NSMotionUsageDescription 加速度計へのアクセス

NSHealthShareUsageDescription ヘルスデータへのアクセス

NSHealthUpdateUsageDescription ヘルスデータの変更

NSHomeKitUsageDescription HomeKit の設定データへのアクセス

NSSiriUsageDescription Siri へユーザデータ送信

NSSpeechRecognitionUsageDescription Speech Recognition Server へのユーザデータ送信

NSLocationWhenInUseUsageDescription 位置情報へのアクセス (使用中のみ許可)

NFCReaderUsageDescription デバイスの NFC ハードウェアへのアクセス

NSFaceIDUsageDescription Face ID で認証する

NSPhotoLibraryAddUsageDescription フォトライブラリへの追加専用アクセス

NSLocationAlwaysAndWhenInUseUsageDescription 位置情報へのアクセス(常時許可)

NSHealthClinicalHealthRecordsShareUsageDescription 臨床記録の読み取り許可を要求

NSHealthRequiredReadAuthorizationTypeIdentifiers 読み取り権限を取得しなければならない臨床記録データの種類

NSBluetoothAlwaysUsageDescription Bluetooth へのアクセス

NSLocationTemporaryUsageDescriptionDictionary 位置情報へのアクセス(1度だけ許可)

NSWidgetWantsLocation ウィジェットが位置情報を使用する

NSLocationDefaultAccuracyReduced デフォルトで位置精度の低下を要求する

NSLocalNetworkUsageDescription ローカルネットワークへのアクセス

NSUserTrackingUsageDescription ユーザやデバイスを追跡するためのデータ使用許可

NSSensorKitUsageDescription 調査研究の目的を簡単に説明する

NSGKFriendListUsageDescription Game Center のフレンドリストへのアクセス

NSNearbyInteractionUsageDescription 近くの機器とのインタラクションセッションを開始する

NSIdentityUsageDescription ID 情報を要求する

NSSensorKitPrivacyPolicyURL プライバシーポリシーを表示するウェブページへのハイパーリンク

UIRequiresPersistentWiFi Wi-Fi接続を必要とするか

NSSensorKitUsageDetail アプリが収集する特定の情報のキーを含む辞書

SRSensorUsageKeyboardMetrics キーボード操作を監視する

SRSensorUsageDeviceUsage デバイスが起動する頻度を観察する

SRSensorUsageWristDetection 時計をどのように装着しているかを観察する

SRSensorUsagePhoneUsage 電話操作を観察する

SRSensorUsageMessageUsage メッセージ内のユーザの活動を監視する

SRSensorUsageVisits 頻繁に訪れる場所を観察する

SRSensorUsagePedometer ステップ情報を観察する

SRSensorUsageMotion モーションデータを観測する

SRSensorUsageSpeechMetrics ユーザーの音声を分析する

SRSensorUsageAmbientLightSensor 環境における光量を監視する

※ NSLocationAlwaysUsageDescription は iOS 11 から非推奨となったため NSLocationAlwaysAndWhenInUseUsageDescription を使用すること。

※ NSNearbyInteractionAllowOnceUsageDescription は iOS 15 から非推奨となったため NSNearbyInteractionUsageDescription を使用すること。

※ Bluetooth 周辺機器にアクセスする API を使用し、 iOS 13 より前のデプロイメントターゲットを持つ場合、 NSBluetoothPeripheralUsageDescription が必要。

これに違反する場合、以下の可能性がある。

指定の機能へのアクセスが出来ない。

6.2. MSTG-PLATFORM-2

外部ソースおよびユーザからの入力はすべて検証されており、必要に応じてサニタイズされている。これにはUI、インテントやカスタム URL などの IPC メカニズム、ネットワークソースを介して受信したデータを含んでいる。

6.2.1. クロスサイトスクリプティングの問題

クロスサイトスクリプティング( XSS )の問題は、攻撃者がユーザが閲覧するウェブページにクライアント側のスクリプトを埋め込むことができるようにするものである。このタイプの脆弱性は、ウェブアプリケーションに広く存在する。ユーザが埋め込まれたスクリプトをブラウザで閲覧すると、攻撃者は同一オリジンポリシーをバイパスする権限を取得し、様々な悪用(セッションクッキーの窃盗、キー押下のログ、任意のアクションの実行など)が可能になる。

ネイティブアプリの場合、Web ブラウザに依存しないため、XSS のリスクははるかに低くなる。しかし、 iOS の WKWebView や非推奨の UIWebView 、 Android の WebView などの WebView コンポーネントを使用したアプリは、このような攻撃に対して潜在的な脆弱性を持っている。

古い例だが、よく知られているのは、Phil Purvianceが最初に発見した、 iOS 用 Skype アプリのローカル XSS 問題である。この Skype アプリは、メッセージの送信者名を適切にエンコードしておらず、攻撃者は、ユーザがメッセージを閲覧した際に実行される悪意のある JavaScript を埋め込むことが可能であった。 Phil は概念実証の中で、この問題を悪用し、ユーザのアドレス帳を盗む方法を示した。

参考資料

6.2.1.1. 静的解析

WebView を確認して、アプリからレンダリングされた信頼できない入力がないか調査する。

WebView によって開かれた URL の一部がユーザの入力によって決定される場合、XSS 問題が存在する可能性がある。WebView を使用してリモート Web サイトを表示する場合、HTML をエスケープする負担はサーバ側に移行する。 Web サーバに XSS の欠陥が存在する場合、これを利用して WebView のコンテキストでスクリプトを実行することができる。そのため、Web アプリケーションのソースコードに対して静的解析を行うことが重要である。

以下のベストプラクティスに従っていることを確認する。

HTML 、 JavaScript 、その他の解釈されるコンテキストでは、絶対に必要な場合を除き、信頼できないデータはレンダリングされない。

エスケープ文字には、HTML のエンティティエンコーディングなど、適切なエンコーディングが適用される。注: HTML が他のコードにネストされている場合、エスケープのルールは複雑になる。例えば、JavaScriptブロックの中にある URL を表示させる場合などである。

レスポンスでデータがどのようにレンダリングされるかを検討する。例えば、データが HTML コンテキストでレンダリングされる場合、エスケープする必要がある 6 つの制御文字が存在する。

Character |

Escaped |

|---|---|

& |

& |

< |

< |

> |

> |

" |

" |

' |

' |

/ |

/ |

エスケープルールやその他の防止策の包括的なリストについては、 OWASP XSS Prevention Cheat Sheet を参照する。

参考資料

ルールブック

6.2.1.2. 動的解析

HTML タグや特殊文字を利用可能なすべての入力フィールドに注入し、ウェブアプリケーションが無効な入力を拒否するか、出力中の HTML メタ文字をエスケープするかを検証することで、 XSS 問題を最もよく検出することができる。

reflected XSS 攻撃とは、悪意のあるリンクを経由して悪意のあるコードが挿入されるエクスプロイトを指す。このような攻撃をテストするためには、自動入力ファジングが有効な方法と考えられている。例えば、BURP Scanner は、 reflected XSS 攻撃の脆弱性を特定するのに非常に有効である。自動解析の場合と同様に、テストパラメータを手動で確認し、すべての入力ベクトルがカバーされていることを確認する。

参考資料

6.2.2. ルールブック

6.2.2.1. WebView を確認して、アプリからレンダリングされた信頼できない入力がないか調査する(必須)

以下のベストプラクティスに従っていることを確認する。

HTML 、 JavaScript 、その他の解釈されるコンテキストでは、絶対に必要な場合を除き、信頼できないデータはレンダリングされない。

エスケープ文字には、HTML のエンティティエンコーディングなど、適切なエンコーディングが適用される。注: HTML が他のコードにネストされている場合、エスケープのルールは複雑になる。例えば、JavaScriptブロックの中にある URL を表示させる場合などである。

レスポンスでデータがどのようにレンダリングされるかを検討する。例えば、データが HTML コンテキストでレンダリングされる場合、エスケープする必要がある 6 つの制御文字が存在する。

Character |

Escaped |

|---|---|

& |

& |

< |

< |

> |

> |

" |

" |

' |

' |

/ |

/ |

エスケープルールやその他の防止策の包括的なリストについては、 OWASP XSS Prevention Cheat Sheet を参照する。

これに違反する場合、以下の可能性がある。

XSS 問題が存在する可能性がある。

6.3. MSTG-PLATFORM-3

アプリはメカニズムが適切に保護されていない限り、カスタム URL スキームを介して機密な機能をエクスポートしていない。

6.3.1. カスタム URL スキーム

カスタム URL スキームにより、アプリはカスタムプロトコルを介して通信することができる。アプリは、このスキームをサポートすることを宣言し、そのスキームを使用する受信 URL を取り扱う必要がある。

Apple は、 Apple Developer Documentation において、カスタム URL スキームの不適切な使用について警告している。

URL スキームは、アプリへの潜在的な侵入経路となるため、すべての URL パラメータを検証し、不正な URL は破棄すること。さらに、ユーザのデータを危険にさらすことのないよう、操作可能な項目を制限すること。例えば、他のアプリがコンテンツを直接削除したり、ユーザに関する機密情報にアクセスすることを許可しないようにする。 URL 処理コードを検証する際には、テストケースに不適切な形式の URL が含まれていることを確認する。

また、ディープリンクの実装を目的とする場合は、ユニバーサルリンクの使用を推奨している。

カスタム URL スキームはディープリンクの一形態として認められるが、ユニバーサルリンクはベストプラクティスとして強く推奨される。

カスタム URL スキームのサポートは、以下の方法で行う。

アプリの URL の形式を定義する。

システムからアプリに適切な URL を割り当てるために、スキームを登録する。

アプリが受け取る URL を処理する。

アプリが URL スキームの呼び出しを処理する際に、 URL とその引数を適切に検証しない場合や、重要な処理を実行する前にユーザに同意を求めない場合、セキュリティ上の問題が発生する。

一例として、 2010 年に発見された Skype Mobile アプリの次のような不具合がある。 Skype アプリは skype:// プロトコルハンドラを登録し、別のアプリが他の Skype ユーザの電話番号へ通話を発信する前にユーザに許可を求めなかったため、どのアプリもユーザが知らないうちに任意の番号に通話することができた。攻撃者はこの脆弱性を利用して、目に見えない <iframe src="skype://xxx?call"></iframe> ( xxx はプレミアム番号に置き換えられる)を設置し、悪意のある Web サイトを閲覧した Skype ユーザがプレミアム番号に通話できるようにしている。

開発者としては、 URL を呼び出す前に、慎重に検証する必要がある。登録されたプロトコルハンドラを介して起動される特定のアプリケーションのみを許可することができる。また、 URL から呼び出された操作を確認するようユーザに促すことも有効な制御方法である。

すべての URL は、アプリの起動時、アプリの実行中、またはバックグラウンドで、アプリのデリゲートに渡される。受け取った URL を処理するために、デリゲートは以下のようなメソッドを実装する必要がある。

URL の情報を取得し、開くかどうかを決定する。

URL で指定されたリソースを開く。

詳細は、過去の App Programming Guide for iOS と Apple Secure Coding Guide に記載されている。

さらに、アプリは他のアプリに URL リクエスト(別名:クエリ)を送信することもできる。これは次のようにして行われる。

アプリが要求するアプリケーションクエリスキームを登録する。

任意で他のアプリに照会し、特定の URL を開くことができるかどうかを確認する。

URL リクエストを送信する。

これらはすべて、静的および動的解析のセクションで取り上げる、広い攻撃対象領域を示している。

参考資料

ルールブック

6.3.2. 静的解析

静的解析でできることはいくつかある。次の章では、次のようなことを見ていく。

カスタム URL スキーム登録の検証

アプリケーションクエリスキーマの登録検証

URL の処理と検証の検証

他のアプリへの URL リクエストの検証

非推奨のメソッドに関する検証

参考資料

6.3.2.1. カスタム URL スキーム登録

カスタム URL スキームを検証する最初の手順は、アプリケーションが何らかのプロトコルハンドラを登録しているかどうかを確認することである。

もし、元のソースコードを手元に持っていて、登録されているプロトコルハンドラを確認したい場合は、以下のスクリーンショットのように、 Xcode でプロジェクトを開き、 Info タブの URL Types 部分を開く。

また、 Xcode では、アプリの Info.plist ファイル内の CFBundleURLTypes キーを検索することで見つけることができる。( iGoat-Swift の例)

<key>CFBundleURLTypes</key>

<array>

<dict>

<key>CFBundleURLName</key>

<string>com.iGoat.myCompany</string>

<key>CFBundleURLSchemes</key>

<array>

<string>iGoat</string>

</array>

</dict>

</array>

コンパイル済みのアプリケーション(または IPA )において、登録されたプロトコルハンドラは、アプリバンドル内のルートフォルダにある Info.plist ファイルにある。それを開いて、 CFBundleURLSchemes キーを探す。もし存在すれば、文字列の配列が含まれているはずである。 (iGoat-Swift の例)

grep -A 5 -nri urlsch Info.plist

Info.plist:45: <key>CFBundleURLSchemes</key>

Info.plist-46- <array>

Info.plist-47- <string>iGoat</string>

Info.plist-48- </array>

URL スキームが登録されると、他のアプリはスキームを登録したアプリを開き、適切な URL を作成し、UIApplication openURL:options:completionHandler: メソッドで開くことにより、パラメータを渡すことができる。

iOS 用アプリプログラミングガイドからの注記。

複数のサードパーティアプリが同じ URL スキームを扱うために登録した場合、どのアプリにそのスキームが与えられるかを決定するプロセスは、現在のところ存在しない。

これは、 URL スキームハイジャック攻撃 ([#thiel2] の 136 ページを参照) につながる可能性がある。

参考資料

ルールブック

6.3.2.2. アプリケーションクエリスキーム登録

openURL:options:completionHandler: メソッドを呼び出す前に、アプリは canOpenURL: を呼び出して対象のアプリが利用可能かどうかを確認することができる。しかし、このメソッドはインストールされているアプリを列挙する手段として悪意のあるアプリに利用されていたため、iOS 9.0 からは、アプリの Info.plist ファイルに LSApplicationQueriesSchemes キーを追加して最大 50 個の URL スキームの配列を追加し、これに渡す URL スキームを宣言する必要がある。

<key>LSApplicationQueriesSchemes</key>

<array>

<string>url_scheme1</string>

<string>url_scheme2</string>

</array>

canOpenURL は、適切なアプリがインストールされているかどうかにかかわらず、未宣言のスキームに対しては常に NO を返す。ただし、この制限は canOpenURL にのみ適用される。

openURL:options:completionHandler: メソッドは、たとえ LSApplicationQueriesSchemes 配列が宣言されていても、任意の URL スキームを開き、その結果に応じて YES / NO を返す。

例えば、 Telegram は Info.plist で以下のような Queries Schemes を宣言している。

<key>LSApplicationQueriesSchemes</key>

<array>

<string>dbapi-3</string>

<string>instagram</string>

<string>googledrive</string>

<string>comgooglemaps-x-callback</string>

<string>foursquare</string>

<string>here-location</string>

<string>yandexmaps</string>

<string>yandexnavi</string>

<string>comgooglemaps</string>

<string>youtube</string>

<string>twitter</string>

...

参考資料

6.3.2.3. URL の処理と検証

URL Path がどのように構築され、検証されているかを調べるには、元のソースコードがある場合、以下の方法で検索することができる。

application:didFinishLaunchingWithOptions: メソッドまたは application:will-FinishLaunchingWithOptions:: がどのように決定され、URL に関する情報がどのように取得されるかを検証する。

application:openURL:options:: リソースがどのように開かれているか、すなわちどのようにデータが解析されているか、オプションを検証し、特に呼び出し側のアプリ( sourceApplication )によるアクセスが許可または拒否されるべきかどうかを検証する。また、カスタム URL スキームを使用する場合、アプリにはユーザ許可が必要な場合がある。

Telegram では、 4 種類の方式が使われている。

func application(_ application: UIApplication, open url: URL, sourceApplication: String?) -> Bool {

self.openUrl(url: url)

return true

}

func application(_ application: UIApplication, open url: URL, sourceApplication: String?,

annotation: Any) -> Bool {

self.openUrl(url: url)

return true

}

func application(_ app: UIApplication, open url: URL,

options: [UIApplicationOpenURLOptionsKey : Any] = [:]) -> Bool {

self.openUrl(url: url)

return true

}

func application(_ application: UIApplication, handleOpen url: URL) -> Bool {

self.openUrl(url: url)

return true

}

ここで、いくつか注意すべき点がある。

このアプリは、application:handleOpenURL: や application:openURL:sourceApplication:annotation: といった非推奨のメソッドも実装している。

これらのメソッドのいずれにおいても、ソースアプリケーションは検証されていない。

これらのメソッドはすべて、非公開のopenUrlメソッドを呼び出している。それを調べることで、 URL リクエストがどのように処理されるかについて詳しく知ることができる。

参考資料

ルールブック

6.3.2.4. 他のアプリへの URL リクエスト

UIApplication の openURL:options:completionHandler: メソッドと非推奨の openURL: メソッドは、現在のアプリにローカルな、あるいは別のアプリが提供しなければならない URL を開く(つまり、他のアプリに要求を送る/問い合わせを行う)役割を担っている。元のソースコードがあれば、これらのメソッドの使用法を直接検索することができる。

さらに、アプリが特定のサービスやアプリを照会しているかどうか、また、アプリが有名かどうかを知りたい場合は、一般的なURLスキームをオンラインで検索し、それをgrepに含めることもできる。例えば、 Google で検索すると、以下のようなことがわかる。

Apple Music - music:// or musics:// or audio-player-event://

Calendar - calshow:// or x-apple-calevent://

Contacts - contacts://

Diagnostics - diagnostics:// or diags://

GarageBand - garageband://

iBooks - ibooks:// or itms-books:// or itms-bookss://

Mail - message:// or mailto://emailaddress

Messages - sms://phonenumber

Notes - mobilenotes://

...

この方法を Telegram のソースコードから、今回は Xcode を使わずに egrep だけで検索してみる。

$ egrep -nr "open.*options.*completionHandler" ./Telegram-iOS/

./AppDelegate.swift:552: return UIApplication.shared.open(parsedUrl,

options: [UIApplicationOpenURLOptionUniversalLinksOnly: true as NSNumber],

completionHandler: { value in

./AppDelegate.swift:556: return UIApplication.shared.open(parsedUrl,

options: [UIApplicationOpenURLOptionUniversalLinksOnly: true as NSNumber],

completionHandler: { value in

結果を見ると、 openURL:options:completionHandler: が実際にはユニバーサルリンクに使われていることがわかるため、検索を続ける必要がある。例えば、openURL(:

$ egrep -nr "openURL\(" ./Telegram-iOS/

./ApplicationContext.swift:763: UIApplication.shared.openURL(parsedUrl)

./ApplicationContext.swift:792: UIApplication.shared.openURL(URL(

string: "https://telegram.org/deactivate?phone=\(phone)")!

)

./AppDelegate.swift:423: UIApplication.shared.openURL(url)

./AppDelegate.swift:538: UIApplication.shared.openURL(parsedUrl)

...

これらの内容を見ると、この方法は「設定」を開いたり、「 App Store 」を開いたりするのにも使われていることがわかる。

:// だけを検索すると、次のようになる。

if documentUri.hasPrefix("file://"), let path = URL(string: documentUri)?.path {

if !url.hasPrefix("mt-encrypted-file://?") {

guard let dict = TGStringUtils.argumentDictionary(inUrlString: String(url[url.index(url.startIndex,

offsetBy: "mt-encrypted-file://?".count)...])) else {

parsedUrl = URL(string: "https://\(url)")

if let url = URL(string: "itms-apps://itunes.apple.com/app/id\(appStoreId)") {

} else if let url = url as? String, url.lowercased().hasPrefix("tg://") {

[[WKExtension sharedExtension] openSystemURL:[NSURL URLWithString:[NSString

stringWithFormat:@"tel://%@", userHandle.data]]];

両方の検索結果を組み合わせて、ソースコードを慎重に調査した結果、次のようなコードが見つかった。

openUrl: { url in

var parsedUrl = URL(string: url)

if let parsed = parsedUrl {

if parsed.scheme == nil || parsed.scheme!.isEmpty {

parsedUrl = URL(string: "https://\(url)")

}

if parsed.scheme == "tg" {

return

}

}

if let parsedUrl = parsedUrl {

UIApplication.shared.openURL(parsedUrl)

URL を開く前にスキームを検証し、必要に応じて "https" を追加し、 "tg" スキームの URL は開かない。準備ができたら、非推奨の openURL メソッドを使用する。

コンパイルされたアプリケーション( IPA )しか持っていない場合でも、他のアプリケーションへの問い合わせに使用されている URL スキームを特定することは可能である。

LSApplicationQueriesSchemes が宣言されているかどうかを確認するか、一般的な URL スキームを検索する。

また、アプリがスキームを宣言していない可能性があるため、文字列 :// を使用するか、正規表現を構築して URL を一致させる。

そのためには、まずアプリのバイナリにその文字列が含まれているかどうかを unix の strings コマンドなどで確認する。

strings <yourapp> | grep "someURLscheme://"

あるいは、 radare2 の iz/izz コマンドや rafind2 を使うと、 unix の string コマンドでは見つけられないような文字列を見つけることができる。

iGoat-Swift の例:

$ r2 -qc izz~iGoat:// iGoat-Swift

37436 0x001ee610 0x001ee610 23 24 (4.__TEXT.__cstring) ascii iGoat://?contactNumber=

参考資料

6.3.2.5. 非推奨メソッド

次のような Deprecated されたメソッドを検索する。

例えば、ここではこの 3 つのメソッドを見つけることができる。

$ rabin2 -zzq Telegram\ X.app/Telegram\ X | grep -i "openurl"

0x1000d9e90 31 30 UIApplicationOpenURLOptionsKey

0x1000dee3f 50 49 application:openURL:sourceApplication:annotation:

0x1000dee71 29 28 application:openURL:options:

0x1000dee8e 27 26 application:handleOpenURL:

0x1000df2c9 9 8 openURL:

0x1000df766 12 11 canOpenURL:

0x1000df772 35 34 openURL:options:completionHandler:

...

参考資料

6.3.3. 動的解析

アプリが登録したカスタム URL スキームを特定したら、それを以下の方法で検証する。

URL リクエストの実行

URL ハンドラメソッドの特定とフック化

URL スキームのソース検証

URL スキームのファジング

参考資料

6.3.3.1. URL リクエストの実行

Safari の使用

1 つの URL スキームを素早く検証するには、 Safari で URL を開き、アプリの動作を確認する。例えば、 Safari のアドレスバーに tel:/123456789 と入力すると、電話番号と「発信」「キャンセル」のオプションがあるポップアップが表示される。発信を押すと、電話アプリが起動し、直接電話をかけることができる。

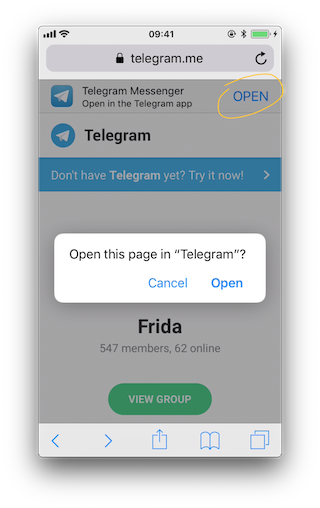

また、カスタム URL スキームをトリガーとするページについては、そのページへ移動するだけで、カスタム URL スキームを見つけたときに Safari が自動的に問い合わせるようになっている。

参考資料

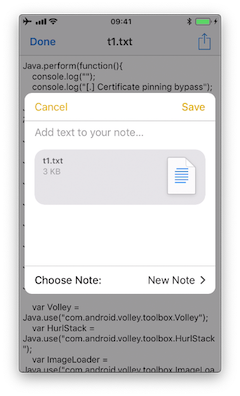

メモアプリの使用

「ユニバーサルリンクのトリガー」で説明したように、メモアプリを使用し、作成したリンクを長押しして、カスタム URL スキームを検証することができる。リンクを開くには、編集モードを終了する必要がある。カスタム URL スキームを含むリンクをクリックまたは長押しできるのは、アプリがインストールされている場合のみで、インストールされていない場合はクリック可能なリンクとして認識されないため注意する。

参考資料

Frida の使用

単に URL スキームを開きたいだけなら、 Frida を使用する。

$ frida -U iGoat-Swift

[iPhone::iGoat-Swift]-> function openURL(url) {

var UIApplication = ObjC.classes.UIApplication.sharedApplication();

var toOpen = ObjC.classes.NSURL.URLWithString_(url);

return UIApplication.openURL_(toOpen);

}

[iPhone::iGoat-Swift]-> openURL("tel://234234234")

true

Frida CodeShare のこの例では、著者は非公開 API の LSApplicationWorkspace.openSensitiveURL:withOptions: を使って( SpringBoard アプリから) URL を開いている。

function openURL(url) {

var w = ObjC.classes.LSApplicationWorkspace.defaultWorkspace();

var toOpen = ObjC.classes.NSURL.URLWithString_(url);

return w.openSensitiveURL_withOptions_(toOpen, null);

}

なお、 App Store では非公開の API の使用は許可されていない。そのため、これらの検証は行っていないが、動的解析のために使用することは許可されている。

参考資料

6.3.3.2. URL ハンドラメソッドの特定とフック

元のソースコードを見ることができない場合、アプリが受け取る URL スキーム要求を処理するためにどのメソッドを使用しているかを自分で見つける必要がある。それが Objective-C のメソッドか Swift のメソッドか、あるいはアプリが非推奨のメソッドを使用しているかどうかは不明である。

参考資料

リンクを作成し Safari で開く

Frida CodeShare の ObjC メソッドオブザーバーを使用する。 これは非常に便利なスクリプトで、単純なパターンを指定するだけでメソッドやクラスの集まりを簡単に確認することができる。

この場合、「 openURL 」を含むすべてのメソッドに注目するため、パターンは *[* *openURL*] となる。

最初のアスタリスクは、すべてのインスタンス - およびクラス + メソッドに合致する。

2 番目のアスタリスクは、すべての Objective-C クラスに合致する。

3 番目と 4 番目は、文字列 openURL を含むすべてのメソッドに合致する。

$ frida -U iGoat-Swift --codeshare mrmacete/objc-method-observer

[iPhone::iGoat-Swift]-> observeSomething("*[* *openURL*]");

Observing -[_UIDICActivityItemProvider activityViewController:openURLAnnotationForActivityType:]

Observing -[CNQuickActionsManager _openURL:]

Observing -[SUClientController openURL:]

Observing -[SUClientController openURL:inClientWithIdentifier:]

Observing -[FBSSystemService openURL:application:options:clientPort:withResult:]

Observing -[iGoat_Swift.AppDelegate application:openURL:options:]

Observing -[PrefsUILinkLabel openURL:]

Observing -[UIApplication openURL:]

Observing -[UIApplication _openURL:]

Observing -[UIApplication openURL:options:completionHandler:]

Observing -[UIApplication openURL:withCompletionHandler:]

Observing -[UIApplication _openURL:originatingView:completionHandler:]

Observing -[SUApplication application:openURL:sourceApplication:annotation:]

...

この一覧は非常に長く、すでに説明した方法も含まれる。今ある URL スキーム、例えば Safari から「 igoat:// 」を起動して、アプリで開くことを許可すると、次のように表示される。

[iPhone::iGoat-Swift]-> (0x1c4038280) -[iGoat_Swift.AppDelegate application:openURL:options:]

application: <UIApplication: 0x101d0fad0>

openURL: igoat://

options: {

UIApplicationOpenURLOptionsOpenInPlaceKey = 0;

UIApplicationOpenURLOptionsSourceApplicationKey = "com.apple.mobilesafari";

}

0x18b5030d8 UIKit!__58-[UIApplication _applicationOpenURLAction:payload:origin:]_block_invoke

0x18b502a94 UIKit!-[UIApplication _applicationOpenURLAction:payload:origin:]

...

0x1817e1048 libdispatch.dylib!_dispatch_client_callout

0x1817e86c8 libdispatch.dylib!_dispatch_block_invoke_direct$VARIANT$mp

0x18453d9f4 FrontBoardServices!__FBSSERIALQUEUE_IS_CALLING_OUT_TO_A_BLOCK__

0x18453d698 FrontBoardServices!-[FBSSerialQueue _performNext]

RET: 0x1

既知事項

メソッド -[iGoat_Swift.AppDelegate application:openURL:options:] が呼び出される。以前見たように、これは推奨される方法であり、非推奨ではない。

このメソッドは、パラメータとして URL(igoat://) を受け取る。

また、ソースアプリケーションである com.apple.mobilesafari を確認することができる。

-[UIApplication _applicationOpenURLAction:payload:origin:] から予想されるように、どこから呼び出されたかも確認することができる。

このメソッドは 0x1 を返す。これは YES (デリゲートが要求を正常に処理したこと)を意味する。

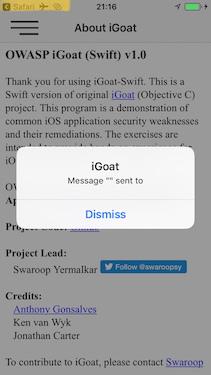

呼び出しが成功し、 iGoat のアプリが開かれたことが確認できる。

スクリーンショットの左上を見ると、呼び出し元(ソースアプリケーション)が Safari であることも確認できる。

参考資料

アプリ自体からリンクを動的に開く

また、途中で他のどのメソッドが呼び出されるかを調べてみるのも興味深い。結果を少し変えるために、同じ URL スキームを iGoat アプリ自体から呼び出すことにする。ここでも ObjC のメソッドオブザーバと Frida REPL を使用する。

$ frida -U iGoat-Swift --codeshare mrmacete/objc-method-observer

[iPhone::iGoat-Swift]-> function openURL(url) {

var UIApplication = ObjC.classes.UIApplication.sharedApplication();

var toOpen = ObjC.classes.NSURL.URLWithString_(url);

return UIApplication.openURL_(toOpen);

}

[iPhone::iGoat-Swift]-> observeSomething("*[* *openURL*]");

[iPhone::iGoat-Swift]-> openURL("iGoat://?contactNumber=123456789&message=hola")

(0x1c409e460) -[__NSXPCInterfaceProxy__LSDOpenProtocol openURL:options:completionHandler:]

openURL: iGoat://?contactNumber=123456789&message=hola

options: nil

completionHandler: <__NSStackBlock__: 0x16fc89c38>

0x183befbec MobileCoreServices!-[LSApplicationWorkspace openURL:withOptions:error:]

0x10ba6400c

...

RET: nil

...

(0x101d0fad0) -[UIApplication openURL:]

openURL: iGoat://?contactNumber=123456789&message=hola

0x10a610044

...

RET: 0x1

true

(0x1c4038280) -[iGoat_Swift.AppDelegate application:openURL:options:]

application: <UIApplication: 0x101d0fad0>

openURL: iGoat://?contactNumber=123456789&message=hola

options: {

UIApplicationOpenURLOptionsOpenInPlaceKey = 0;

UIApplicationOpenURLOptionsSourceApplicationKey = "OWASP.iGoat-Swift";

}

0x18b5030d8 UIKit!__58-[UIApplication _applicationOpenURLAction:payload:origin:]_block_invoke

0x18b502a94 UIKit!-[UIApplication _applicationOpenURLAction:payload:origin:]

...

RET: 0x1

出力は読みやすくするために切り捨てている。今回は、 UIApplicationOpenURLOptionsSourceApplicationKey が OWASP.iGoat-Swift に変更されていることがわかるが、これは理にかなっている。さらに、 openURL のようなメソッドの長い一覧が呼び出されている。これらを考慮することは、次の手順、例えばどのメソッドをフックするか、あるいは改ざんするか、 を決めるのに役立つため、ある状況においては非常に有用である。

参考資料

ページに移動し Safari でリンクを開く

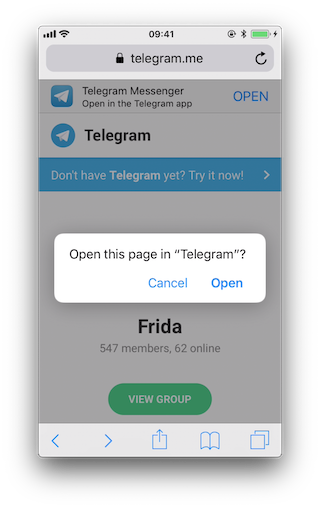

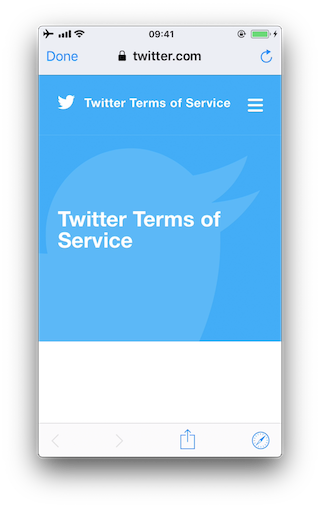

ページに含まれるリンクをクリックしたときに、同じ状況を検証できるようになった。 Safari は URL スキームを識別して処理し、どの動作を実行するかを選択する。このリンク「 https://telegram.me/fridadotre 」を開くと、以下の動作が発生する。

まず最初に、 frida-trace にスタブを生成させる。

$ frida-trace -U Telegram -m "*[* *restorationHandler*]" -i "*open*Url*"

-m "*[* *application*URL*]" -m "*[* openURL]"

...

7310 ms -[UIApplication _applicationOpenURLAction: 0x1c44ff900 payload: 0x10c5ee4c0 origin: 0x0]

7311 ms | -[AppDelegate application: 0x105a59980 openURL: 0x1c46ebb80 options: 0x1c0e222c0]

7312 ms | $S10TelegramUI15openExternalUrl7account7context3url05forceD016presentationData

18applicationContext20navigationController12dismissInputy0A4Core7AccountC_AA14Open

URLContextOSSSbAA012PresentationK0CAA0a11ApplicationM0C7Display010NavigationO0CSgyyctF()

これで、目的のスタブを手動で修正するだけでよい。

Objective-C のメソッド application:openURL:options:

// __handlers__/__AppDelegate_application_openUR_3679fadc.js

onEnter: function (log, args, state) {

log("-[AppDelegate application: " + args[2] +

" openURL: " + args[3] + " options: " + args[4] + "]");

log("\tapplication :" + ObjC.Object(args[2]).toString());

log("\topenURL :" + ObjC.Object(args[3]).toString());

log("\toptions :" + ObjC.Object(args[4]).toString());

},

Swift のメソッド $S10TelegramUI15openExternalUrl...

// __handlers__/TelegramUI/_S10TelegramUI15openExternalUrl7_b1a3234e.js

onEnter: function (log, args, state) {

log("TelegramUI.openExternalUrl(account, url, presentationData," +

"applicationContext, navigationController, dismissInput)");

log("\taccount: " + ObjC.Object(args[1]).toString());

log("\turl: " + ObjC.Object(args[2]).toString());

log("\tpresentationData: " + args[3]);

log("\tapplicationContext: " + ObjC.Object(args[4]).toString());

log("\tnavigationController: " + ObjC.Object(args[5]).toString());

},

次に実行すると、以下のような出力が得られる。

$ frida-trace -U Telegram -m "*[* *restorationHandler*]" -i "*open*Url*"

-m "*[* *application*URL*]" -m "*[* openURL]"

8144 ms -[UIApplication _applicationOpenURLAction: 0x1c44ff900 payload: 0x10c5ee4c0 origin: 0x0]

8145 ms | -[AppDelegate application: 0x105a59980 openURL: 0x1c46ebb80 options: 0x1c0e222c0]

8145 ms | application: <Application: 0x105a59980>

8145 ms | openURL: tg://resolve?domain=fridadotre

8145 ms | options :{

UIApplicationOpenURLOptionsOpenInPlaceKey = 0;

UIApplicationOpenURLOptionsSourceApplicationKey = "com.apple.mobilesafari";

}

8269 ms | | TelegramUI.openExternalUrl(account, url, presentationData,

applicationContext, navigationController, dismissInput)

8269 ms | | account: nil

8269 ms | | url: tg://resolve?domain=fridadotre

8269 ms | | presentationData: 0x1c4c51741

8269 ms | | applicationContext: nil

8269 ms | | navigationController: TelegramUI.PresentationData

8274 ms | -[UIApplication applicationOpenURL:0x1c46ebb80]

ここでは、次のようなことを確認することができる。

期待通り app delegate から application:openURL:options: を呼び出している。

ソースアプリケーションは Safari ( "com.apple.mobilesafari" )である。

application:openURL:options: は URL を処理するが、 URL は開かない。

開かれる URL は、 tg://resolve?domain=fridadotre である。

これは、 Telegram の tg:// カスタム URL スキームを使用している。

「 https://telegram.me/fridadotre 」に再度遷移し、キャンセルをクリックしてから、ページが提供するリンク( "Open in Telegram app" )をクリックすると、カスタム URL スキーム経由で開くのではなく、ユニバーサルリンク経由で開くのは興味深い点である。

それぞれの方式をトレースしながら試してみる。

$ frida-trace -U Telegram -m "*[* *restorationHandler*]" -m "*[* *application*openURL*options*]"

// After clicking "Open" on the pop-up

16374 ms -[AppDelegate application :0x10556b3c0 openURL :0x1c4ae0080 options :0x1c7a28400]

16374 ms application :<Application: 0x10556b3c0>

16374 ms openURL :tg://resolve?domain=fridadotre

16374 ms options :{

UIApplicationOpenURLOptionsOpenInPlaceKey = 0;

UIApplicationOpenURLOptionsSourceApplicationKey = "com.apple.mobilesafari";

}

// After clicking "Cancel" on the pop-up and "OPEN" in the page

406575 ms -[AppDelegate application:0x10556b3c0 continueUserActivity:0x1c063d0c0

restorationHandler:0x16f27a898]

406575 ms application:<Application: 0x10556b3c0>

406575 ms continueUserActivity:<NSUserActivity: 0x1c063d0c0>

406575 ms webpageURL:https://telegram.me/fridadotre

406575 ms activityType:NSUserActivityTypeBrowsingWeb

406575 ms userInfo:{

}

406575 ms restorationHandler:<__NSStackBlock__: 0x16f27a898>

参考資料

非推奨メソッドの検証

非推奨のメソッドを検索する。

これらのメソッドが使用されているかどうかを確認するために、 frida-trace を使用することができる。

参考資料

6.3.3.3. URL スキームのテストソース検証

バリデーションの破棄や確認の方法は、それに使用されそうな典型的なメソッドをフックすることで 実現する可能性がある。(例 : isEqualToString: )

// - (BOOL)isEqualToString:(NSString *)aString;

var isEqualToString = ObjC.classes.NSString["- isEqualToString:"];

Interceptor.attach(isEqualToString.implementation, {

onEnter: function(args) {

var message = ObjC.Object(args[2]);

console.log(message)

}

});

このフックを適用して、再度 URL スキームを呼び出す。

$ frida -U iGoat-Swift

[iPhone::iGoat-Swift]-> var isEqualToString = ObjC.classes.NSString["- isEqualToString:"];

Interceptor.attach(isEqualToString.implementation, {

onEnter: function(args) {

var message = ObjC.Object(args[2]);

console.log(message)

}

});

{}

[iPhone::iGoat-Swift]-> openURL("iGoat://?contactNumber=123456789&message=hola")

true

nil

何も起こらない。フックとツイートのテキストの間に OWASP.iGoat-Swift や com.apple.mobilesafari などのアプリパッケージらしき文字列が見つからないことから、このメソッドはそのために使用されていないことが分かる。しかし、今回は 1 つの方法を調査しているだけで、アプリは他の方法で比較している可能性があることを考慮する必要がある。

参考資料

6.3.3.4. URL スキームのファジング

アプリが URL の一部を解析する場合、入力ファジングを実行してメモリ破損のバグを検出することも可能である。

上記で学んだことを利用し、選択した言語で独自のファザーを構築できる。 Python で、 Frida の RPC を使用して openURL を呼び出す。そのファザーは次のことを行う必要がある。

ペイロードを生成する。

それぞれに対して openURL を呼び出す。

アプリがクラッシュレポート( .ips )を /private/var/mobile/Library/Logs/CrashReporter に生成しているかどうかを確認する。

FuzzDB プロジェクトは、ペイロードとして使用できるファジング辞書を提供している。

参考資料

Frida の使用

Frida でこれを行うのは非常に簡単である。 iGoat-Swift アプリ( iOS 11.1.2 で動作)をファジングした例については、このブログ記事を参照する。

ファザーを実行する前に、 URL スキームの入力が必要である。静的解析から、 iGoat-Swift アプリは次の URL スキームとパラメータを提供していることが分かっている: iGoat://?contactNumber={0}&message={0}.

$ frida -U SpringBoard -l ios-url-scheme-fuzzing.js

[iPhone::SpringBoard]-> fuzz("iGoat", "iGoat://?contactNumber={0}&message={0}")

Watching for crashes from iGoat...

No logs were moved.

Opened URL: iGoat://?contactNumber=0&message=0

OK!

Opened URL: iGoat://?contactNumber=1&message=1

OK!

Opened URL: iGoat://?contactNumber=-1&message=-1

OK!

Opened URL: iGoat://?contactNumber=null&message=null

OK!

Opened URL: iGoat://?contactNumber=nil&message=nil

OK!

Opened URL: iGoat://?contactNumber=99999999999999999999999999999999999

&message=99999999999999999999999999999999999

OK!

Opened URL: iGoat://?contactNumber=AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

...

&message=AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

...

OK!

Opened URL: iGoat://?contactNumber=AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

...

&message=AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

...

OK!

Opened URL: iGoat://?contactNumber='&message='

OK!

Opened URL: iGoat://?contactNumber=%20d&message=%20d

OK!

Opened URL: iGoat://?contactNumber=%20n&message=%20n

OK!

Opened URL: iGoat://?contactNumber=%20x&message=%20x

OK!

Opened URL: iGoat://?contactNumber=%20s&message=%20s

OK!

スクリプトは、クラッシュが発生したかどうかを検出する。今回の実行でクラッシュは検出されなかったが、他のアプリではこのようなことが起こる可能性がある。クラッシュレポートは /private/var/mobile/Library/Logs/CrashReporter または /tmp ( スクリプトによって移動された場合 ) で確認することができる。

参考資料

6.3.4. ルールブック

6.3.4.1. ディープリンクの実装を目的とする場合は、ユニバーサルリンクの使用をする(推奨)

ディープリンクの実装を目的とする場合は、ユニバーサルリンクの使用を推奨している。

apple-app-site-association 設定:

{

"applinks": {

"apps": [],

"details": [

{

"appID": "9JA89QQLNQ.com.apple.wwdc",

"paths": [ "/wwdc/news/", "/videos/wwdc/2015/*"]

},

{

"appID": "ABCD1234.com.apple.wwdc",

"paths": [ "*" ]

}

]

}

}

Swift AppDelegate で Handling Universal Links 設定:

import UIKit

func application(_ application: UIApplication,

continue userActivity: NSUserActivity,

restorationHandler: @escaping ([Any]?) -> Void) -> Bool

{

guard userActivity.activityType == NSUserActivityTypeBrowsingWeb,

let incomingURL = userActivity.webpageURL,

let components = NSURLComponents(url: incomingURL, resolvingAgainstBaseURL: true),

let path = components.path,

let params = components.queryItems else {

return false

}

print("path = \(path)")

if let albumName = params.first(where: { $0.name == "albumname" } )?.value,

let photoIndex = params.first(where: { $0.name == "index" })?.value {

print("album = \(albumName)")

print("photoIndex = \(photoIndex)")

return true

} else {

print("Either album name or photo index missing")

return false

}

}

これに注意しない場合、以下の可能性がある。

URL スキームハイジャック攻撃や不正な URL にアクセスしてしまう可能性がある。

6.3.4.2. カスタム URL スキームの使い方(必須)

別のアプリがカスタム スキームを含む URL を開くと、システムは必要に応じてアプリを起動しフォアグラウンドに移動する。 システムは、アプリのデリゲートメソッドを呼び出して、URL をアプリにデータを送信する。 application メソッドにコードを追加して、URL のコンテンツを解析し、適切なアクションを実行する。

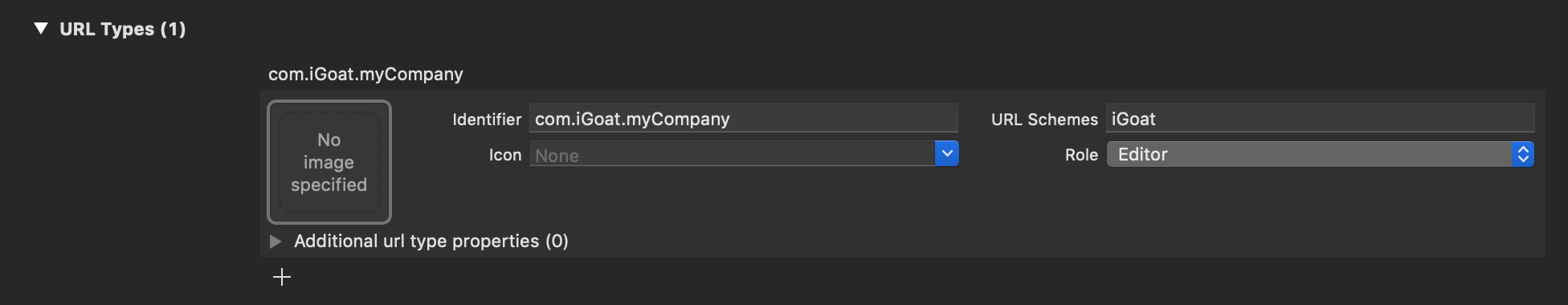

カスタム URL スキームの の plist 記載:

図 6.3.4.2.1 カスタム URL スキーム の追加

plist の自動生成 xml:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>CFBundleURLTypes</key>

<array>

<dict>

<key>CFBundleTypeRole</key>

<string>Editor</string>

<key>CFBundleURLName</key>

<string>jp.co.HelloWorld3</string>

<key>CFBundleURLSchemes</key>

<array>

<string>cm-app</string>

</array>

</dict>

</array>

<key>NSAppTransportSecurity</key>

<dict>

<key>NSAllowsArbitraryLoads</key>

<true/>

<key>NSAllowsArbitraryLoadsForMedia</key>

<true/>

</dict>

<key>UIApplicationSceneManifest</key>

<dict>

<key>UIApplicationSupportsMultipleScenes</key>

<false/>

<key>UISceneConfigurations</key>

<dict>

<key>UIWindowSceneSessionRoleApplication</key>

<array>

<dict>

<key>UISceneConfigurationName</key>

<string>Default Configuration</string>

<key>UISceneDelegateClassName</key>

<string>$(PRODUCT_MODULE_NAME).SceneDelegate</string>

<key>UISceneStoryboardFile</key>

<string>Main</string>

</dict>

</array>

</dict>

</dict>

</dict>

</plist>

カスタム URL スキーム経由でアプリの実行:

import UIKit

@main

class AppDelegate: UIResponder, UIApplicationDelegate {

func application(_ application: UIApplication,

open url: URL,

options: [UIApplication.OpenURLOptionsKey : Any] = [:] ) -> Bool {

// Determine who sent the URL.

let sendingAppID = options[.sourceApplication]

print("source application = \(sendingAppID ?? "Unknown")")

// Process the URL.

guard let components = NSURLComponents(url: url, resolvingAgainstBaseURL: true),

let albumPath = components.path,

let params = components.queryItems else {

print("Invalid URL or album path missing")

return false

}

if let photoIndex = params.first(where: { $0.name == "index" })?.value {

print("albumPath = \(albumPath)")

print("photoIndex = \(photoIndex)")

return true

} else {

print("Photo index missing")

return false

}

}

func application(_ application: UIApplication, didFinishLaunchingWithOptions launchOptions: [UIApplication.LaunchOptionsKey: Any]?) -> Bool {

// Override point for customization after application launch.

return true

}

}

これに違反する場合、以下の可能性がある。

意図しないデータをアプリへ送信する可能性がある。

6.3.4.3. アプリが URL スキームの呼び出し処理では、 URL とその引数を適切に検証し、重要な処理を実行する前にユーザに同意を求める(必須)

重要な処理を実行する前にユーザに同意を求めない場合、セキュリティ上の問題が発生する。

一例として、 2010 年に発見された Skype Mobile アプリの次のような不具合がある。 Skype アプリは skype:// プロトコルハンドラを登録し、別のアプリが他の Skype ユーザの電話番号へ通話を発信する前にユーザに許可を求めなかったため、どのアプリもユーザが知らないうちに任意の番号に通話することができた。攻撃者はこの脆弱性を利用して、目に見えない <iframe src="skype://xxx?call"></iframe> ( xxx はプレミアム番号に置き換えられる)を設置し、悪意のある Web サイトを閲覧した Skype ユーザがプレミアム番号に通話できるようにしている。

開発者としては、 URL を呼び出す前に、慎重に検証する必要がある。登録されたプロトコルハンドラを介して起動される特定のアプリケーションのみを許可することができる。また、 URL から呼び出された操作を確認するようユーザに促すことも有効な制御方法である。

引数の検証についてはディープリンクの URL とその引数を検証する(必須)を参照する。

すべての URL は、アプリの起動時、アプリの実行中、またはバックグラウンドで、アプリのデリゲートに渡される。受け取った URL を処理するために、デリゲートは以下のようなメソッドを実装する必要がある。

URL の情報を取得し、開くかどうかを決定する。

URL で指定されたリソースを開く。

詳細は、過去の App Programming Guide for iOS と Apple Secure Coding Guide に記載されている。

さらに、アプリは他のアプリに URL リクエスト(別名:クエリ)を送信することもできる。これは次のようにして行われる。

アプリが要求するアプリケーションクエリスキームを登録する。

任意で他のアプリに照会し、特定の URL を開くことができるかどうかを確認する。

URL リクエストを送信する。

これらはすべて、静的および動的解析のセクションで取り上げる、広い攻撃対象領域を示している。

参考資料

これに違反する場合、以下の可能性がある。

ユーザの個人情報をユーザ自身気づかないうちに外部に送信する危険性がある。

6.3.4.4. ユニバーサルリンクの使い方(推奨)

ユーザがユニバーサルリンクをタップすると、システムは Safari や Web サイトを経由せずに、リンクをインストールしたアプリに直接リダイレクトできる。ユーザがアプリをインストールしていない場合、システムは Safari で URL を開き、Web サイトで処理できるようになる。 この際、どのアプリにリダイレクトするかの指定を apple-app-site-accosiation ファイルで定義し、Xcode の Associated Domains でファイルの Domain を設定することで可能になる。

関連ファイルの指定 webサーバに配置 (AWS S3 などアクセス可能ならどこでもいい)

apple-app-site-accosiation ファイルを web サーバに配置

appID は team 名 + bundleID

関連ファイルの json 記載方法:

{

"webcredentials": {

"apps": [ "${TeamID}.${BundleID}" ]

},

"applinks": {

"apps": [],

"details": [{

"appID": "${TeamID}.${BundleID}",

"paths": ["NOT /tests/*",

"NOT /settings/*",

"/*"]

}]

}

}

iOS14 以降の apple-app-site-association 取得上の注意 。 iOS14 から取得経路が変わり、 Apple の CDN を経由して apple-app-site-association が取得される。 この変更による問題点は、 IP 制限を行なっているサーバに apple-app-site-association ファイルを配置してしまうと、 Apple の CDN が取得できず、 UniversalLinks が機能しない。

Xcode での設定

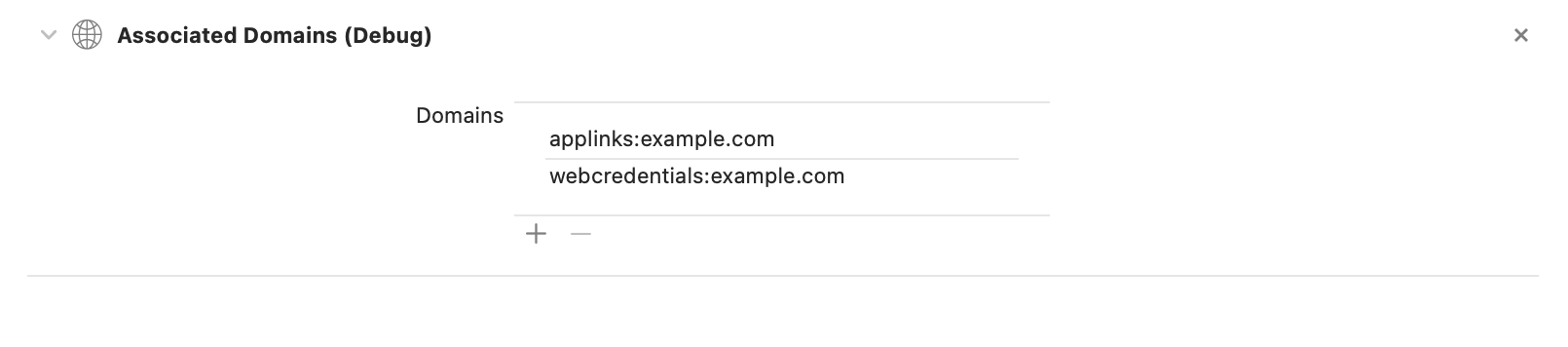

Xcode 上で Capabilities を設定。「 Associated Domains 」を 追加し、 Domains を設定

Domain は apple-app-site-association ファイルを配置したサイトのドメイン

Associated Domains 記載:

図 6.3.4.4.1 Associated Domains の追加

ユニバーサルリンク経由のソース:

import UIKit

@main

class AppDelegate: UIResponder, UIApplicationDelegate {

func application(application: UIApplication, continueUserActivity userActivity: NSUserActivity, restorationHandler: ([AnyObject]?) -> Void) -> Bool {

if userActivity.activityType == NSUserActivityTypeBrowsingWeb {

// ユニバーサルリンクの処理

print(userActivity.webpageURL!)

}

return true

}

}

これに注意しない場合、以下の可能性がある。

意図しないアプリへリダイレクトする可能性がある。

6.3.4.5. ディープリンクの URL とその引数を検証する(必須)

ディープリンクで送信された query parameter に対して、本当にアプリが期待したものなのかの検証を行う。 これは、アプリで用意した全てのパラメータに対して行うことが重要である。 該当しない場合は ディープリンクの関数で false を返却する。

ディープリンクのパラメータ引数検証:

import UIKit

@main

class AppDelegate: UIResponder, UIApplicationDelegate {

func application(application: UIApplication, continueUserActivity userActivity: NSUserActivity, restorationHandler: ([AnyObject]?) -> Void) -> Bool {

if userActivity.activityType == NSUserActivityTypeBrowsingWeb {

// ユニバーサルリンクの処理

guard let webpageURL = userActivity.webpageURL else {

return false

}

guard let components = NSURLComponents(url: webpageURL, resolvingAgainstBaseURL: true),

let albumPath = components.path,

let params = components.queryItems else {

print("Invalid URL or album path missing")

return false

}

if (validationParam(params: params)) {

// validation failed

return false

}

}

// validation success

return true

}

func application(_ application: UIApplication,

open url: URL,

options: [UIApplication.OpenURLOptionsKey : Any] = [:] ) -> Bool {

// Determine who sent the URL.

let sendingAppID = options[.sourceApplication]

print("source application = \(sendingAppID ?? "Unknown")")

// Process the URL.

guard let components = NSURLComponents(url: url, resolvingAgainstBaseURL: true),

let albumPath = components.path,

let params = components.queryItems else {

print("Invalid URL or album path missing")

return false

}

if (validationParam(params: params)) {

// validation failed

return false

}

// validation success

return true

}

func validationParam(params: [URLQueryItem]) -> Bool {

if let index = params.first(where: { $0.name == "index" })?.value {

return true

} else {

print("params index missing")

return false

}

}

}

これに違反する場合、以下の可能性がある。

アプリが期待しない query parameter が送信される可能性がある。

パラメーターをそのままWebViewに利用した際に不正な認証入力サイトなどを表示させる可能性がある。

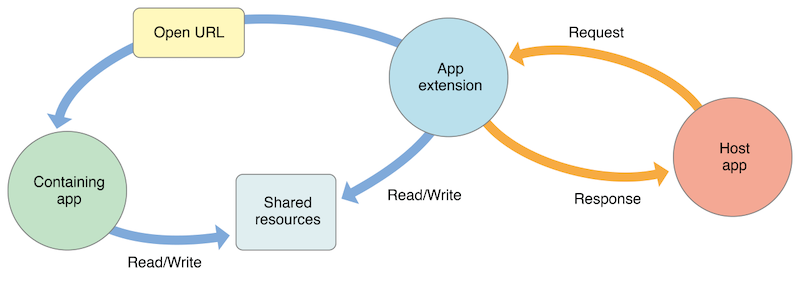

6.4. MSTG-PLATFORM-4

アプリはメカニズムが適切に保護されていない限り、IPC 機構を通じて機密な機能をエクスポートしていない。

モバイルアプリケーションの実装では、開発者は IPC のための伝統的な技術 (共有ファイルやネットワークソケットの使用など) を適用することができる。モバイルアプリケーションプラットフォームが提供する IPC システム機能は、従来の技術よりもはるかに成熟しているため、これを使用する必要がある。セキュリティを考慮せずに IPC メカニズムを使用すると、アプリケーションから機密データが漏洩したり、公開されたりする可能性がある。

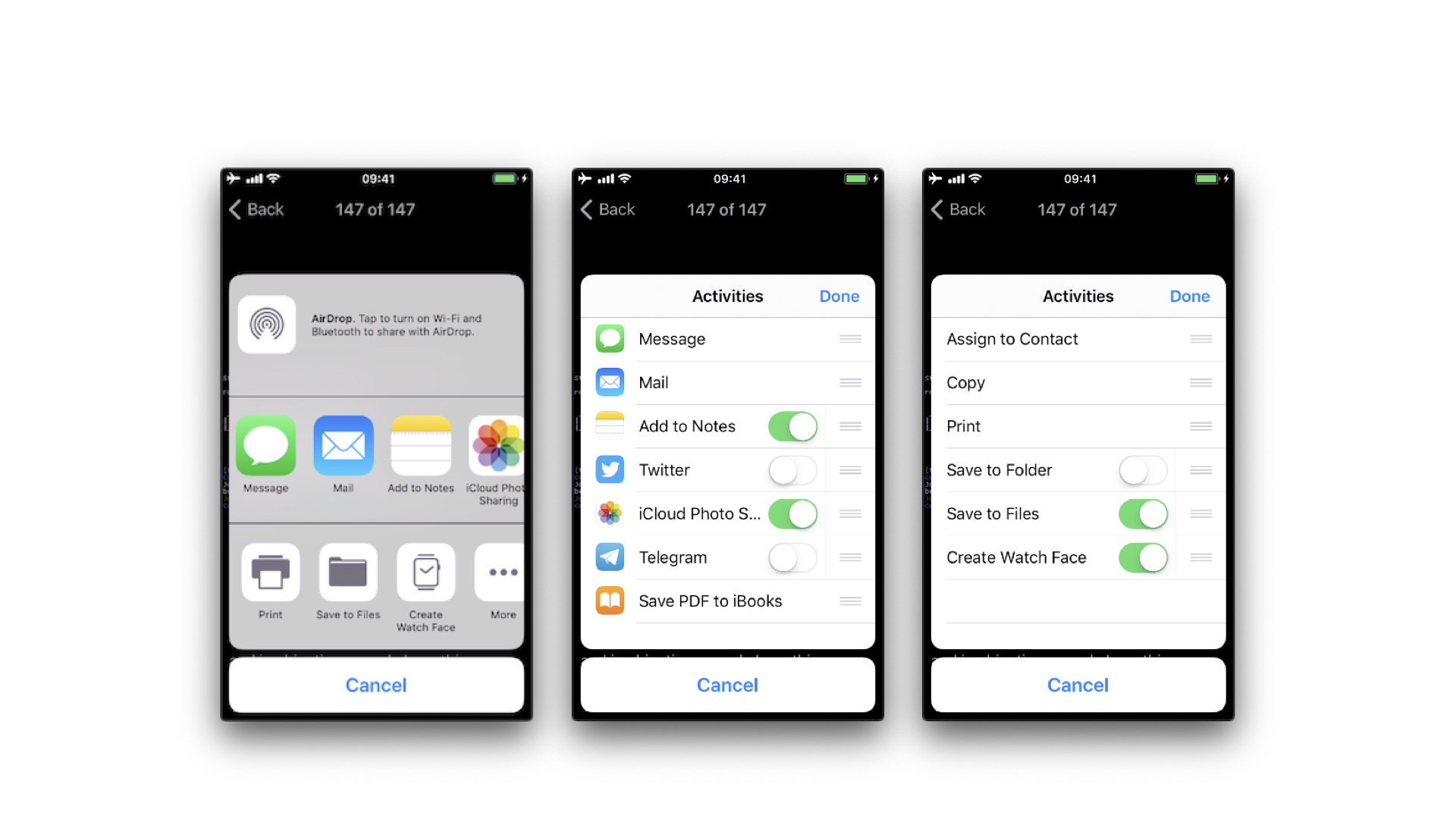

iOS ではアプリ間の通信にかなり制限されたオプションが用意されている。実際、アプリが直接通信する方法は存在しない。この章では、 iOS が提供するさまざまな種類の間接通信と、その検証方法について説明する。以下はその概要である。

カスタム URL スキーム

ユニバーサルリンク

UIActivity の共有

アプリ拡張

UIPasteboard

参考資料

6.4.1. カスタム URL スキーム

カスタム URL スキームとは何か、どのように検証するかについては、「カスタム URL スキームの検証」の章を参照する。

参考資料

ルールブック

6.4.2. ユニバーサルリンク

6.4.2.1. 概要

ユニバーサルリンクは、 Android のアプリリンク(別名:デジタルアセットリンク)に相当する iOS で、ディープリンクのために使用される。ユニバーサルリンク(アプリのウェブサイトへのリンク)をタップすると、ユーザは Safari を経由することなく、対応するインストール済みのアプリに自動的にリダイレクトされる。アプリがインストールされていない場合、リンクは Safari で開かれる。

ユニバーサルリンクは、標準的な Web リンク( HTTP/HTTPS )であり、元々ディープリンクにも使用されていたカスタム URL スキームと混同されないようにする必要がある。

例えば、 Telegram アプリは、カスタム URL スキームとユニバーサルリンクの両方をサポートしている。

tg://resolve?domain=fridadotre はカスタム URL スキームで、 tg:// スキームを使用する。

https://telegram.me/fridadotre はユニバーサルリンクであり、 https:// スキームを使用する。

どちらも同じ動作になり、ユーザは Telegram の指定されたチャット(この場合は "fridadotre" )にリダイレクトされる。しかし、ユニバーサルリンクには、カスタムURLスキームを使用した場合には適用できないいくつかの重要な利点があり、 Apple Developer Documentation によれば、ディープリンクの実装方法として推奨されている。具体的には、ユニバーサルリンクは次のとおりである。

Unique: カスタム URL スキームとは異なり、ユニバーサルリンクは、アプリの Web サイトへの標準的な HTTP または HTTPS リンクを使用するため、他のアプリによって要求されることはない。ユニバーサルリンクは、 URL スキームハイジャック攻撃(元のアプリの後にインストールされたアプリが同じスキームを宣言し、システムが最後にインストールされたアプリへのすべての新しい要求を対象とする可能性がある)を防ぐ方法として導入された

Secure: ユーザがアプリをインストールすると、 iOS は Web サーバにアップロードされたファイル( Apple App Site Association または AASA )をダウンロードしてチェックし、 Web サイトがアプリの代わりに URL を開くことを許可しているかどうかを確認する。 URL の正当な所有者だけがこのファイルをアップロードできるため、そのウェブサイトとアプリの関連付けは安全に行われる。

Flexible: ユニバーサルリンクは、アプリがインストールされていないときでも機能する。ウェブサイトへのリンクをタップすると、ユーザが期待するように、 Safari でその内容が開かれる。

Simple: 1 つの URL で Web サイトとアプリの両方に対応している。

Private: 他のアプリは、アプリがインストールされているかどうかを確認することなく、通信することができる。

参考資料

6.4.2.2. 静的解析

静的なアプローチでのユニバーサルリンクのテストには、以下のようなものがある。

関連するドメインの entitlements の確認

Apple App Site Association ファイルの取得

リンク受信メソッドの確認

データハンドラーメソッドの確認

他のアプリのユニバーサルリンクを呼び出しているかどうかの確認

参考資料

関連するドメインの entitlements の確認

ユニバーサルリンクの場合、開発者は Associated Domains entitlements を追加し、その中にアプリがサポートするドメインのリストを含める必要がある。

Xcode で、 Capabilities タブに移動し、 Associated Domains を検索する。また、 .entitlements ファイルで com.apple.developer.associated-domains を検索することもできる。各ドメインには、 applinks:www.mywebsite.com のように、 applinks: を先頭に付ける必要がある。

Telegram の .entitlements ファイルの例である。

<key>com.apple.developer.associated-domains</key>

<array>

<string>applinks:telegram.me</string>

<string>applinks:t.me</string>

</array>

より詳細な情報は、アーカイブされた Apple Developer Documentation に記載されている。

元のソースコードがない場合でも、「コンパイルされたアプリのバイナリに埋め込まれた entitlements」で説明するように、検索することができる。

参考資料

Apple App Site Association File の取得

前のステップで取得した関連ドメインを使用して、サーバから apple-app-site-association ファイルを取得することを試みる。このファイルは、リダイレクトなしの HTTPS 経由で https://<domain>/apple-app-site-association または https://<domain>/.well-known/apple-app-site-association にアクセスできることが前提である。

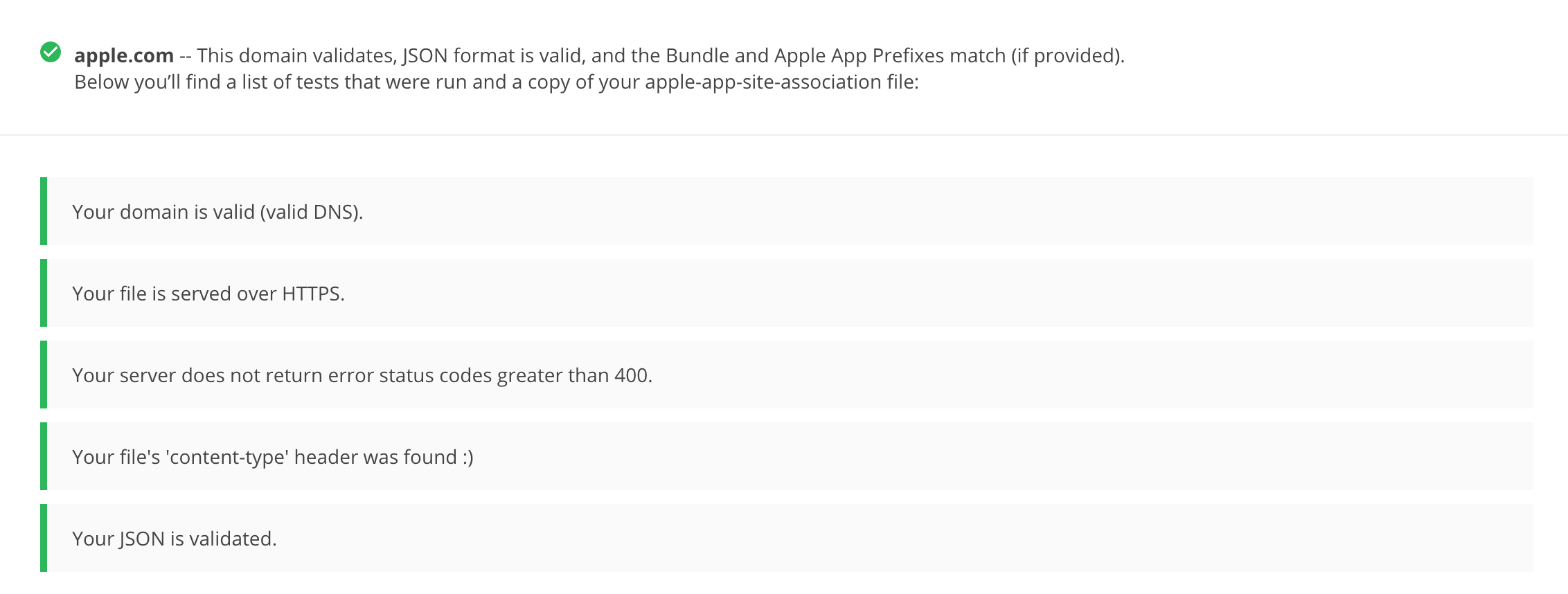

ブラウザを使って https://<domain>/apple-app-site-association や https://<domain>/.well-known/apple-app-site-association に移動するか、Apple の CDN を使って https://app-site-association.cdn-apple.com/a/v1/<domain> から自分で取得することが可能である。

または、 Apple App Site Association ( AASA ) Validator を使用することもできる。ドメインを入力した後、ファイルを表示し、あなたに代わって検証し、結果を表示する。(例えば、 HTTPS で適切に提供されていない場合など) apple.com https://www.apple.com/.well-known/apple-app-site-association の次の例を参照する。

{

"activitycontinuation": {

"apps": [

"W74U47NE8E.com.apple.store.Jolly"

]

},

"applinks": {

"apps": [],

"details": [

{

"appID": "W74U47NE8E.com.apple.store.Jolly",

"paths": [

"NOT /shop/buy-iphone/*",

"NOT /us/shop/buy-iphone/*",

"/xc/*",

"/shop/buy-*",

"/shop/product/*",

"/shop/bag/shared_bag/*",

"/shop/order/list",

"/today",

"/shop/watch/watch-accessories",

"/shop/watch/watch-accessories/*",

"/shop/watch/bands",

] } ] }

}

applinks 内の "details" キーは、 1 つまたは複数のアプリを含むかもしれない配列の JSON 表現を含んでいる。 "appID" は、アプリの entitlements にある「 application-identifier 」キーと一致させる必要がある。次に、 "paths" キーを使用して、開発者はアプリごとに処理される特定のパスを指定することができる。 Telegram のような一部のアプリでは、すべての可能なパスを許可するために、単独の * ("paths": ["*"]) を使用する。ウェブサイトの特定の領域をあるアプリで処理してはいけない場合に限り、開発者は対応するパスの前に「 NOT 」( T の後の空白に注意)を付けることで、それらを除外してアクセスを制限することができる。また、システムは配列内の辞書の順番に従って一致するものを探す。 (最初に一致したものが優先される)

このパス除外メカニズムは、セキュリティ機能としてではなく、むしろ開発者がどのアプリがどのリンクを開くかを指定するために使用するフィルタと見なす。デフォルトでは、 iOS は検証されていないリンクは開かない。

ユニバーサルリンクの検証は、インストール時に行われることに注意する。iOS は com.apple.developer.associated-domains entitlements で宣言されたドメイン( applinks )用の AASA ファイルを取得する。 iOS は、検証が成功しなかった場合、それらのリンクを開くことが拒否される。検証に失敗する理由としては、以下のようなものが考えられる。

AASA ファイルは HTTPS で提供されない。

AASA が利用できない。

appID が一致しない。(これは悪意のあるアプリの場合) iOS は、想定されるハイジャック攻撃をうまく防ぐことができる。

参考資料

リンク受信メソッドの確認

リンクを受け取って適切に処理するためには、 application:continueUserActivity:restorationHandler: を app delegate に実装する必要がある。もし、元のプロジェクトを持っていたら、このメソッドを検索してみる。

アプリのウェブサイトへのユニバーサルリンクを開くために openURL:options:completionHandler: を使用する場合、リンクはアプリで開かないことに注意する。呼び出し元がアプリであるため、ユニバーサルリンクとして処理されない。

Apple Docs より引用:ユーザがユニバーサルリンクをタップした後に iOS がアプリを起動すると、 activityType 値が NSUserActivityTypeBrowsingWeb である NSUserActivity オブジェクトが受け取られる。アクティビティオブジェクトの webpageURL プロパティには、ユーザがアクセスしている URL が含まれている。 WebpageURL プロパティには、常に HTTP または HTTPS URL が含まれ、 NSURLComponents API を使用して URL のコンポーネントを操作することができる。ユーザのプライバシーとセキュリティを保護するために、データを転送する必要がある場合は HTTP を使用せず、HTTPS などの安全な転送プロトコルを使用する。

上記の注釈から、それを強調することができる。

上記のメソッドで見られるように、言及された NSUserActivity オブジェクトは continueUserActivity パラメータから来るものである。

webpageURL のスキームは HTTP または HTTPS である必要がある。(その他のスキームの場合は例外が発生する) URLComponents / NSURLComponents の scheme インスタンスプロパティを使用して、これを確認することができる。

元のソースコードがない場合は、 radare2 や rabin2 を使ってリンク受信メソッドのバイナリ文字列を検索できる。

$ rabin2 -zq Telegram\ X.app/Telegram\ X | grep restorationHan

0x1000deea9 53 52 application:continueUserActivity:restorationHandler:

参考資料

データハンドラメソッドの確認

受信したデータがどのように検証されるかを確認する必要がある。 Apple はこのことについて明確に警告している。

ユニバーサルリンクは、アプリへの潜在的な侵入経路となるため、すべての URL パラメータを検証し、不正な URL は破棄する必要がある。さらに、利用可能な機能をユーザのデータを危険にさらすことのないものに限定する。たとえば、コンテンツを直接削除したり、ユーザの機密情報にアクセスしたりするためのユニバーサルリンクを許可しないようにする。 URL 処理コードを検証する際には、テストケースに不適切な形式の URL が含まれていることを確認する。

Apple Developer Documentation に記載されているように、 iOS がユニバーサルリンクの結果としてアプリを開くと、アプリは activityType 値が NSUserActivityTypeBrowsingWeb である NSUserActivity オブジェクトを受け取る。アクティビティオブジェクトの webpageURL プロパティには、ユーザがアクセスした HTTP または HTTPS URL が含まれる。 Swift の次の例では、 URL を開く前に厳重に検証している。

func application(_ application: UIApplication, continue userActivity: NSUserActivity,

restorationHandler: @escaping ([UIUserActivityRestoring]?) -> Void) -> Bool {

// ...

if userActivity.activityType == NSUserActivityTypeBrowsingWeb, let url = userActivity.webpageURL {

application.open(url, options: [:], completionHandler: nil)

}

return true

}

さらに、 URL にパラメータが含まれている場合、慎重にサニタイズと検証を行うまでは、(信頼できるドメインからのものであっても)信頼しない方がよいことを覚えておく。たとえば、攻撃者によってなりすまされたり、不正なデータが含まれている可能性がある。このような場合、 URL 全体、したがってユニバーサルリンク要求は破棄されなければならない。

NSURLComponents API を使用して、URL のコンポーネントを解析および操作することができる。これは application:continueUserActivity:restorationHandler: メソッドの一部であることもあれば、そこから呼び出される別のメソッドで発生することもある。次の例は、これを示している。

func application(_ application: UIApplication,

continue userActivity: NSUserActivity,

restorationHandler: @escaping ([Any]?) -> Void) -> Bool {

guard userActivity.activityType == NSUserActivityTypeBrowsingWeb,

let incomingURL = userActivity.webpageURL,

let components = NSURLComponents(url: incomingURL, resolvingAgainstBaseURL: true),

let path = components.path,

let params = components.queryItems else {

return false

}

if let albumName = params.first(where: { $0.name == "albumname" })?.value,

let photoIndex = params.first(where: { $0.name == "index" })?.value {

// Interact with album name and photo index

return true

} else {

// Handle when album and/or album name or photo index missing

return false

}

}

最後に、上記のように、 URL によって引き起こされる動作が、機密情報を公開したり、ユーザのデータを何らかの形で危険にさらすことがないことを必ず確認すること。

参考資料

ルールブック

アプリが他のアプリのユニバーサルリンクを呼び出しているかどうかを確認する

アプリがユニバーサルリンクを介して他のアプリを呼び出すのは、単に何らかの動作を引き起こすため、あるいは情報を転送するためかもしれないが、その場合、機密情報を漏洩していないことを確認する必要がある。

元のソースコードがあれば、 openURL:options: completionHandler: メソッドを検索して、処理されるデータを確認することができる。

openURL:options:completionHandler: メソッドは、ユニバーサルリンクを開くためだけでなく、カスタム URL スキームを呼び出すためにも使用されることに注意すること。

Telegram アプリの例:

}, openUniversalUrl: { url, completion in

if #available(iOS 10.0, *) {

var parsedUrl = URL(string: url)

if let parsed = parsedUrl {

if parsed.scheme == nil || parsed.scheme!.isEmpty {

parsedUrl = URL(string: "https://\(url)")

}

}

if let parsedUrl = parsedUrl {

return UIApplication.shared.open(parsedUrl,

options: [UIApplicationOpenURLOptionUniversalLinksOnly: true as NSNumber],

completionHandler: { value in completion.completion(value)}

)

アプリが URL を開く前にスキームを "https" に適応させ、オプション UIApplicationOpenURLOptionUniversalLinksOnly: true を使用して、 URL が有効なユニバーサルリンクであり、その URL を開くことができるインストール済みのアプリがある場合にのみ URL を開いていることに注目する。

元のソースコードがない場合は、シンボルの中やアプリのバイナリの文字列の中で検索する。例えば、 "openURL" を含む Objective-C のメソッドを検索する。

$ rabin2 -zq Telegram\ X.app/Telegram\ X | grep openURL

0x1000dee3f 50 49 application:openURL:sourceApplication:annotation:

0x1000dee71 29 28 application:openURL:options:

0x1000df2c9 9 8 openURL:

0x1000df772 35 34 openURL:options:completionHandler:

予想通り、 openURL:options:completionHandler: が検出された。(アプリがカスタム URL スキームを開くため、これも存在する可能性があることを覚えておく)次に、機密情報が漏洩していないことを確認するために、動的解析を実行し、送信されるデータを検査する必要がある。このメソッドのフックとトレースに関するいくつかの例については、「カスタム URL スキーム」の「動的解析」章の「URL ハンドラメソッドの特定とフック」を参照する。

参考資料

ルールブック

6.4.2.3. 動的解析

アプリにユニバーサルリンクが実装されている場合、静的解析から以下のような出力が得られるはずである。

関連するドメイン

Apple App Site Association ファイル

リンク受信メソッド

データハンドラーメソッド

これで動的にテストすることが可能である。

ユニバーサルリンクの発動

有効なユニバーサルリンクの特定

リンクの受信方法の追跡

リンクの開き方の確認

参考資料

ユニバーサルリンクのトリガー

カスタム URL スキームとは異なり、残念ながら Safari からユニバーサルリンクを直接検索バーに入力してテストすることは Apple によって許可されていないためできない。しかし、メモアプリのような他のアプリを使っていつでも検証することができる。

メモアプリを開き、新しいメモを作成する。

ドメインを含むリンクを書き込む。

メモアプリで編集モードを終了する。

リンクを長押しして開く。(標準のクリックではデフォルトの選択肢が起動することに注意する)

Safari からこれを行うには、一度クリックするとユニバーサルリンクとして認識される Web サイト上の既存のリンクを見つける必要がある。これは少し時間がかかるかもしれない。

また、 Frida の使用も可能である。詳しくは「URL リクエストの実行」の章を参照する。

参考資料

有効なユニバーサルリンクの特定

まず、許可されたユニバーサルリンクを開くか、許可すべきでないリンクを開くかの違いについて確認する。

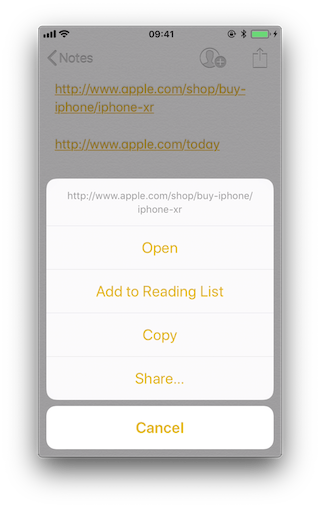

上で見た apple.com の apple-app-site-association から、以下のパスを選択した。

"paths": [

"NOT /shop/buy-iphone/*",

...

"/today",

一方は「アプリで開く」オプションを提供し、もう一方は提供しないようにする。

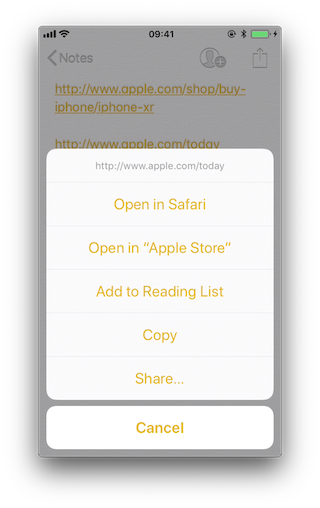

最初のもの (http://www.apple.com/shop/buy-iphone/iphone-xr) を長押しすると、(ブラウザで)開くというオプションだけが表示される。

2 つ目( http://www.apple.com/today )を長押しすると、 Safari で開くか、「 Apple Store 」で開くかのオプションが表示される。

クリックと長押しには違いがあることに注意する。一度リンクを長押しして「 Safari で開く」などのオプションを選択すると、再度長押しして別のオプションを選択するまで、次回以降のクリックはすべてこのオプションが選択された状態になる。

application:continueUserActivity: restorationHandler: メソッドに対してフックまたはトレースで処理を繰り返すと、許可されたユニバーサルリンクを開くとすぐにそれが呼び出される様子が分かる。このために、例えば frida-trace を使うことができる。

frida-trace -U "Apple Store" -m "*[* *restorationHandler*]"

参考資料

リンク受信メソッドをトレースする

リンク受信メソッドをトレースし、追加情報を取得する方法について説明する。この例では、 apple-app-site-association ファイルに制約がないため、 Telegram を使用することにする。

{

"applinks": {

"apps": [],

"details": [

{

"appID": "X834Q8SBVP.org.telegram.TelegramEnterprise",

"paths": [

"*"

]

},

{

"appID": "C67CF9S4VU.ph.telegra.Telegraph",

"paths": [

"*"

]

},

{

"appID": "X834Q8SBVP.org.telegram.Telegram-iOS",

"paths": [

"*"

]

}

]

}

}

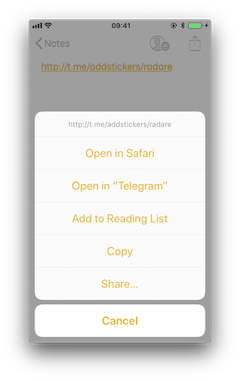

また、リンクを開くために、以下の手順でメモアプリと frida-trace を使用する。

frida-trace -U Telegram -m "*[* *restorationHandler*]"

https://t.me/addstickers/radare (インターネットで調べて見つけた)を書き、メモアプリから開く。

まず、frida-traceに__handlers__/にスタブを生成させる。

$ frida-trace -U Telegram -m "*[* *restorationHandler*]"

Instrumenting functions...

-[AppDelegate application:continueUserActivity:restorationHandler:]

1 つの関数だけが見つかり、それが計測されていることがわかる。ユニバーサルリンクを起動し、そのトレースを確認する。

298382 ms -[AppDelegate application:0x10556b3c0 continueUserActivity:0x1c4237780

restorationHandler:0x16f27a898]

実際に関数が呼び出されていることが確認できる。これで、__handlers__/のスタブにコードを追加して、より詳細を取得することができる。

// __handlers__/__AppDelegate_application_contin_8e36bbb1.js

onEnter: function (log, args, state) {

log("-[AppDelegate application: " + args[2] + " continueUserActivity: " + args[3] +

" restorationHandler: " + args[4] + "]");

log("\tapplication: " + ObjC.Object(args[2]).toString());

log("\tcontinueUserActivity: " + ObjC.Object(args[3]).toString());

log("\t\twebpageURL: " + ObjC.Object(args[3]).webpageURL().toString());

log("\t\tactivityType: " + ObjC.Object(args[3]).activityType().toString());

log("\t\tuserInfo: " + ObjC.Object(args[3]).userInfo().toString());

log("\trestorationHandler: " +ObjC.Object(args[4]).toString());

},

新しい出力

298382 ms -[AppDelegate application:0x10556b3c0 continueUserActivity:0x1c4237780

restorationHandler:0x16f27a898]

298382 ms application:<Application: 0x10556b3c0>

298382 ms continueUserActivity:<NSUserActivity: 0x1c4237780>

298382 ms webpageURL:http://t.me/addstickers/radare

298382 ms activityType:NSUserActivityTypeBrowsingWeb

298382 ms userInfo:{

}

298382 ms restorationHandler:<__NSStackBlock__: 0x16f27a898>

関数パラメータとは別に、より詳細な情報を得るために、関数パラメータからいくつかのメソッドを呼び出して、この場合は NSUserActivity について情報を追加している。 Apple Developer Documentation を見ると、このオブジェクトから他に何を呼び出すことができるかがわかる。

参考資料

リンクの開き方の確認

どの関数が実際に URL を開き、データが実際にどのように処理されているのかについて詳しく知りたい場合は、調査を続ける必要がある。

先ほどのコマンドを拡張して、 URL を開くために必要な他の機能があるかどうかを調べる。

frida-trace -U Telegram -m "*[* *restorationHandler*]" -i "*open*Url*"

-i は任意のメソッドをインクルードする。ここでグロブパターンを使うこともできる。 (例えば -i "*open*Url*" は「 'open' 、 'Url' 、その他の何かを含むすべての関数を含める」という意味である)

ここでも、まず frida-trace に __handlers__/ のスタブを生成させる。

$ frida-trace -U Telegram -m "*[* *restorationHandler*]" -i "*open*Url*"

Instrumenting functions...

-[AppDelegate application:continueUserActivity:restorationHandler:]

$S10TelegramUI0A19ApplicationBindingsC16openUniversalUrlyySS_AA0ac4OpenG10Completion...

$S10TelegramUI15openExternalUrl7account7context3url05forceD016presentationData18application...

$S10TelegramUI31AuthorizationSequenceControllerC7account7strings7openUrl5apiId0J4HashAC0A4Core19...

...

長い関数の一覧が表示されたが、どれが呼び出されるかはまだ不明である。ユニバーサルリンクをもう一度起動し、そのトレースを確認する。

/* TID 0x303 */

298382 ms -[AppDelegate application:0x10556b3c0 continueUserActivity:0x1c4237780

restorationHandler:0x16f27a898]

298619 ms | $S10TelegramUI15openExternalUrl7account7context3url05forceD016presentationData

18applicationContext20navigationController12dismissInputy0A4Core7AccountC_AA

14OpenURLContextOSSSbAA012PresentationK0CAA0a11ApplicationM0C7Display0

10NavigationO0CSgyyctF()

Objective-C の方法とは別に、今度は Swift の関数で注目すべきものが 1 つある。

その Swift 関数のドキュメントはおそらくないが、 xcrun 経由で swift-demangle を使ってそのシンボルをデマングルする。

xcrun は、 Xcode 開発者ツールをパスに入れずに、コマンドラインから呼び出すために使われる。この場合、 Swift-demangle 、 Swift のシンボルを分離する Xcode ツールを探して実行する。

$ xcrun swift-demangle S10TelegramUI15openExternalUrl7account7context3url05forceD016presentationData

18applicationContext20navigationController12dismissInputy0A4Core7AccountC_AA14OpenURLContextOSSSbAA0

12PresentationK0CAA0a11ApplicationM0C7Display010NavigationO0CSgyyctF

結果

---> TelegramUI.openExternalUrl(

account: TelegramCore.Account, context: TelegramUI.OpenURLContext, url: Swift.String,

forceExternal: Swift.Bool, presentationData: TelegramUI.PresentationData,

applicationContext: TelegramUI.TelegramApplicationContext,

navigationController: Display.NavigationController?, dismissInput: () -> ()) -> ()

これは、メソッドのクラス(またはモジュール)、名前、パラメータだけでなく、パラメータの型と戻り値の型も示しているため、より深く掘り下げる必要がある場合は、どこから始めればよいかわかる。

今回は、この情報を元にスタブファイルを編集して、パラメータを適切に出力する。

// __handlers__/TelegramUI/_S10TelegramUI15openExternalUrl7_b1a3234e.js

onEnter: function (log, args, state) {

log("TelegramUI.openExternalUrl(account: TelegramCore.Account,

context: TelegramUI.OpenURLContext, url: Swift.String, forceExternal: Swift.Bool,

presentationData: TelegramUI.PresentationData,

applicationContext: TelegramUI.TelegramApplicationContext,

navigationController: Display.NavigationController?, dismissInput: () -> ()) -> ()");

log("\taccount: " + ObjC.Object(args[0]).toString());

log("\tcontext: " + ObjC.Object(args[1]).toString());

log("\turl: " + ObjC.Object(args[2]).toString());

log("\tpresentationData: " + args[3]);

log("\tapplicationContext: " + ObjC.Object(args[4]).toString());

log("\tnavigationController: " + ObjC.Object(args[5]).toString());

},

こうすることで、次に実行したときに、より詳細な出力が得られる。

298382 ms -[AppDelegate application:0x10556b3c0 continueUserActivity:0x1c4237780

restorationHandler:0x16f27a898]

298382 ms application:<Application: 0x10556b3c0>

298382 ms continueUserActivity:<NSUserActivity: 0x1c4237780>

298382 ms webpageURL:http://t.me/addstickers/radare

298382 ms activityType:NSUserActivityTypeBrowsingWeb

298382 ms userInfo:{

}

298382 ms restorationHandler:<__NSStackBlock__: 0x16f27a898>

298619 ms | TelegramUI.openExternalUrl(account: TelegramCore.Account,

context: TelegramUI.OpenURLContext, url: Swift.String, forceExternal: Swift.Bool,

presentationData: TelegramUI.PresentationData, applicationContext:

TelegramUI.TelegramApplicationContext, navigationController: Display.NavigationController?,

dismissInput: () -> ()) -> ()

298619 ms | account: TelegramCore.Account

298619 ms | context: nil

298619 ms | url: http://t.me/addstickers/radare

298619 ms | presentationData: 0x1c4e40fd1

298619 ms | applicationContext: nil